Какой объем конфиденциальных данных утекает в сеть ежегодно? Никто точно не знает. Например, Роскомнадзор говорит, что в 2023 году произошло 168 утечек и в открытый доступ попало 300 млн записей. Касперский в своем отчете рассказал уже о 342 млн строк раскрытых данных. А информационно-аналитический центр InfoWatch насчитал 656 случаев и 1,12 млрд записей.

Как бы то ни было, любая из этих цифр велика. Чтобы ваша компания не пополнила печальную статистику, разбираемся, что такое утечка данных, какие методы защиты информации от утечки существуют и как проверить кандидатов и сотрудников на благонадежность.

Утечка информации – что это?

Утечка информации – это неконтролируемая ситуация, когда конфиденциальные данные компании попадают к третьим лицам. При этом не важно, остается ли информация в руках одного злоумышленника или оказывается в общем доступе.

Какая информация утекает чаще всего:

- Персональная информация.

Личные данные клиентов и сотрудников компании.

- Рабочие данные.

Логины-пароли, сведения о системе безопасности, маршруты, распорядок работы.

- Финансовые документы.

Договоры, отчеты бухгалтерии, бизнес-планы.

- Внутренняя информация.

Презентации, учебные материалы, памятки, инструкции.

- Техническая и технологическая документация.

Чертежи, спецификации, рецептуры.

- Негатив.

Ругань сотрудников в переписке, конфликты начальников и подчиненных, негативное отношение к клиентам.

Чем опасна для компании утечка информации?

Несанкционированное разглашение вышеперечисленной информации чревато рядом последствия, каждое из которых приведет к финансовым потерям компании.

Вот с чем столкнется компания, допустившая утечку.

Репутационные потери

Скрыть факт утечки сегодня становится все труднее. Рано или поздно новость, например, о сливе данных клиентов доберется до СМИ и испортит имидж компании.

В первую очередь уйдет часть клиентов, а потенциальные потребители будут относиться к компании с опаской. Следом могут «отвалиться» партнеры и инвесторы, что приведет к потере доли рынка.

Правовая ответственность

Утечка данных клиентов привлечет внимание правоохранительных органов. Сейчас за допущение незаконной публикации персональных данных придется заплатить 300 000 рублей. Но скоро это может измениться.

В январе 2024 Госдума в первом чтении приняла поправки, ужесточающие ответственность за подобного рода нарушения. Так, согласно предложениям законодателей, за первый случай утечки максимальный штраф составит 15 млн рублей. Повторный слив обойдется уже в 3% выручки за год.

Потеря интеллектуальной собственности

Если из компании вынесут, допустим, чертежи устройства или уникальную бизнес-модель, то этим могут воспользоваться конкуренты. Например, скопировать разработки компании и реализовать их раньше автора.

Читайте также

Нарушение интеллектуальных прав: ответственность и методы защиты

интеллектуальная собственность

Вымогательство

Вместо того, чтобы выкладывать украденное в интернет, злоумышленник может попытаться продать молчание своей жертве. Сумма будет немаленькой, ведь компании нужно будет отдать не меньше, чем за информацию заплатят в даркнете.

При этом нет никаких гарантий, что преступник после получения денег действительно не будет публиковать данные. Так что можно и лишиться денег, и потерять данные.

Возможные причины утечки информации

Перечислим основные причины, которые приводят к утечкам информации.

Ошибки руководства

- отсутствие четких правил конфиденциальности;

- недостаточный контроль документооборота;

- использование пиратского софта;

- недостаточное финансирование службы информационной безопасности;

- неправильная организация утилизации информации.

Информационная неграмотность сотрудников

- небрежное отношение к документам, флешкам, технике;

- незнание основ информационной безопасности;

- болтливость, чрезмерная открытость в социальных сетях;

- излишняя доверчивость.

Действия злоумышленников

- выдача инсайдерской информации сотрудниками компании;

- хакерские атаки;

- промышленный шпионаж.

Недостатки системы безопасности

- уязвимости каналов коммуникации;

- отсутствие технических средств защиты информации;

- использование устаревшего защитного ПО;

- неправильное хранение документов.

Непредвиденные обстоятельства

- поломки оборудования;

- несчастные случаи и стихийные бедствия;

- проблемы поставщиков сервисов для бизнеса: операторов связи, CRM-систем, банков.

Основные технические каналы утечки информации

Канал утечки информации – это способы, с помощью которых злоумышленники добывают информацию. Чаще всего используют технические каналы. Их можно поделить на следующие типы.

Акустические каналы

Используют звуковые волны, которые можно перехватить и интерпретировать. Самое простое – это могут быть подслушанные или тайно записанные разговоры сотрудников в офисе.

Иногда используются более изощренные методы, вроде прослушивания звуков нажатия клавиш клавиатуры или использование голосовых команд.

Физические каналы

Эксплуатируют физические особенности техники и среды коммуникации, например, проводов, кабелей и физических портов.

Оптические каналы

Здесь можно назвать три направления. Первое – это наблюдение за сотрудниками или экранами компьютеров с помощью камер. Второе – перехват и работа с сигналами, которые передаются по оптическим кабелям.

И третье, самое сложное, это сбор и интерпретация акустических сигналов, которые собирают с помощью лазеров с вибрирующих в акустическом поле тонких отражающих поверхностей.

Программные каналы

Основаны на несовершенствах защитного ПО, уязвимостях технических средств защиты и распространении вредоносных программ.

Средства промышленного шпионажа

Промышленным шпионажем называют сбор закрытой информации о работе компании незаконными методами.

Самые популярные средства промышленного шпионажа:

- работа с сотрудниками: шантаж, подкуп или обман;

- внедрение конкурентами или злоумышленниками в компанию своего человека;

- кражи носителей информации.

- слежка: наружное наблюдение, использование разведывательных дронов или GPS;

- технические средства: скрытые камеры, подслушивающие устройства, прослушка телефонных линий, оптические и электронные приборы наблюдения.

- направленные хакерские атаки.

Громкие случаи утечки информации в крупных компаниях

Чтобы проиллюстрировать все вышесказанное, мы подобрали три разных случая слива данных. Причем мы отбирали только те случаи, которые официально подтвердили компании.

Яндекс и слив исходного кода

25 января 2023 года в открытом доступе оказались архивы с исходными кодами продуктов Яндекса. Объем утечки оценивается в 44,7 гигабайта.

Причиной слива стало нарушение внутренней политики компании. Никакого взлома не было, заявила пресс-служба Яндекса.

Что сделал Яндекс

- подтвердил утечку и извинился перед пользователями и партнерами;

- провел внутреннее расследование;

- разъяснил причину утечки и рассказал, что она не представляет опасности для пользователей;

-

поделился решением проблемы. Так, Яндекс заявил о создании службы, которая должна будет проверять код, о переносе части данных из репозитория и введении дополнительных мер защиты.

Google и промышленный шпионаж

6 марта 2024 года прокуратура США арестовала гражданина Китая по подозрению в краже коммерческой тайны.

Инженер-программиста Google Линвэй Дина обвиняют в том, что он пересылал себе 500 файлов с данными об обучении искусственного интеллекта и устройстве суперкомпьютеров. Краденые сведения он потом передавал китайским IT-компаниям. Теперь Дину грозит до 10 лет тюрьмы и штраф в $1 000 000.

Как Google нашла вора

26 декабря 2023 года Линвэй решает уволиться из Google. Для этого он отдал свой рабочий ноутбук. Когда служба безопасности проверила историю, то обнаружила подозрительную активность и несанкционированные загрузки. Офис Google подключил к делу ФБР.

Через три дня представители компании узнали о появлении своего бывшего работника на конференции в Пекине. Там он выступал в качестве гендиректора новой китайской IT-компании.

После этого провели проверку камер наблюдения в офисах Google. Оказалось, что с октября 2022 по март 2023 он не появлялся на работе. Скрыть это удалось благодаря тому, что его пропуск ежедневно сканировал кто-то из коллег.

Что же делал в это время Дин? Он ездил на родину, где встречался с инвесторами как технический директор компании, куда он устроился летом июне 2022. А чуть позже Линвэй открыл и свой стартап. Для них, собственно, он и «заимствовал» секретные разработки Google.

Mail.ru и хакерская атака на «сторонний сервис»

13 января 2023 года пресс-служба Mail.ru подтвердили утечку данных своих пользователей. Из компании утекли 3,5 млн записей с логинами, ID, адресами почт, телефонами, именами и фамилиями.

Пользователи в безопасности

Mail.ru рассказала о результатах проверки, согласно которой «пользователям ничего не угрожает», а главное, что утечка произошла из-за атаки хакеров на некий «сторонний сервис». Правда, название этого самого сервиса Mail.ru не разгласила.

Признаки уязвимости информации

Абсолютной защиты информации пока не существует. Но это не значит, что нужно безалаберно относиться к своей безопасности и облегчать задачу желающим завладеть вашими данными.

Эти признаки помогут понять, что утечка – лишь вопрос времени.

Отсутствие корпоративной концепции информационной безопасности

Концепция ИБ – это свод правил, по которым сотрудники должны работать с информацией. Там должно быть четко определено, что является конфиденциальной информацией, коммерческой тайной, а также дана инструкция, что с ней можно делать и чего нельзя.

Концепция должна реализовываться в виде системы безопасности, а исполнение правил – строго контролироваться.

Текучка кадров

Когда новичок начинает работать, то рано или поздно он получает доступ к массе информации. Например, клиентской базе, паролям, личным данным клиентам и документам.

При частой смене сотрудников, высокой текучести кадров, круг причастных к такой информации будет расти. И нет гарантий, что уволившийся сотрудник не унес часть данных с собой.

К тому же после каждого увольнения нужно будет менять настройки доступа и пароли.

Смешение личных и рабочих учетных записей

Нельзя допускать, чтобы сотрудники использовали для работы личные учетки в почте и мессенджерах.

Недопустима также и обратная ситуация, когда рабочие аккаунты становятся личными.

Отсутствие контроля за корпоративной техникой

Плохо, когда руководство никак не контролирует гаджеты, через которые сотрудник авторизуется в рабочих системах. Для этого существует специальное ПО, которым нужно снабдить все рабочие ноутбуки, телефоны и планшеты.

Особое внимание нужно уделять технике, которая покидает офис. Например, ноутбукам, планшетам которые выдаются для поездок в командировки или дистанционной работы.

Что делать при утечке информации?

Итак, однажды вы обнаружили, что утечка все-таки произошла. Хорошо, если об этом вам рассказал штатный специалист по информационной безопасности. Много хуже, если первыми в курсе оказались посторонние люди, а вы узнаете об утечке из новостей.

Не допускайте паники среди сотрудников и не паникуйте сами. Вот 5 шагов, которые помогут справиться с утечкой.

1 шаг. Анализ ситуации

Сначала нужно определить, какая именно информация перестала быть конфиденциальной. Если ее можно посчитать, оценить масштабы, как например в случае с учетками пользователей, то это тоже необходимо сделать.

Также нужно понять, когда именно произошла утечка. Будет хорошо если проблему обнаружили сразу. Но может быть и так, что прошло уже много времени.

2 шаг. Поиск причин

Когда потери подсчитаны, нужно определить, как именно данные утекли из компании. Установить, какой канал был задействован и какие именно уязвимости дали информации уйти.

На этом же этапе происходит поиск виноватых и выбор наказания. В лучшем случае сотрудник получит дисциплинарное взыскание, сделает выводы и повысит свою информационную грамотность. В худшем, если данные были украдены намеренно, на такого работника нужно подать в суд.

Кроме того, есть смысл подумать, кому это выгодно? Может быть характер информации и последствия подскажут возможных злоумышленников.

3 шаг. Коммуникация

Как мы уже говорили, сохранить утечку в тайне практически невозможно. Поэтому молчать или отрицать раскрытие данных не выйдет. Вместо этого о ситуации нужно честно рассказать, отдельно указав способы решения проблемы.

При этом не обязательно выступать в СМИ. Первым делом нужно поговорить с теми, кого ситуация коснулась напрямую, например, с клиентами или партнерами. Но если журналисты будут просить комментарий – его придется дать.

4 шаг. Устранение уязвимостей

Когда причина утечки обнаружена, нужно ее устранить. Для этого нужно пересмотреть концепцию информационной безопасности и применять надежные способы защиты.

5 шаг. Ликвидация последствий

Нужно быть готовым, что утечка не пройдет безболезненно. В зависимости от того, какие сведения стали публичными, последствия могут быть разными.

В любом случае, нужно подготовиться к юридической защите и поработать над имиджем компании.

Способы защиты информации от утечки

Специалисты по информационной безопасности утверждают, что большинства утечек можно избежать. Чтобы свести риски к минимуму, нужно применять комплекс методов для защиты конфиденциальной информации.

Программные методы

Теперь, когда большинство утечек происходит в цифровой среде, в первую очередь нужно озаботиться качественным защитным ПО и оптимизировать систему компьютерной защиты.

Программа-минимум: DLP-система, криптографическая защита информации и программы для анализа контента.

Концепция безопасности

Каждый из сотрудников компании должен знать, какая информация считается закрытой, что такое коммерческая тайна и что будет за ее разглашение.

Также коллектив должен быть ознакомлен с тем, какие угрозы информационной безопасности бывают и как им противостоять на практике. А руководство обязано тщательно контролировать исполнение правил.

Ликвидация лишних привилегий

В данном случае привилегией считается доступ сотрудника к той или иной информации. Если всем будет доступно все, то данные могут опубликовать по ошибке или украсть, а отследить виновника будет сложно.

Руководствоваться нужно простым правилом: каждый сотрудник должен иметь доступ только к тому, что ему нужно для работы.

Менеджмент паролей

Пароли нужно регулярно менять – хотя бы каждые полгода. Кроме того, позаботиться об изменении паролей нужно после увольнения высокопоставленных сотрудников или массовых сокращений, особенно если они сопровождались конфликтами.

Если менять пароли так часто нет возможности или желания, можно установить двухфакторную аутентификацию.

Кадровая политика

Также рабочий метод обезопаситься от возможных утечек – тщательно контролировать подбор сотрудников. Ведь этим людям, в зависимости от позиции в компании, нужно будет доверить не только пароль от рабочей почты, но и личные данные клиентов и внутренние документы.

Поэтому нужно нанимать только тех, в чьей благонадежности вы уверены – особенно если у человека будет доступ к конфиденциальной информации, ключам доступа. Правда, не все можно выяснить на интервью, ведь некоторые факты биографии соискатели предпочитают скрывать.

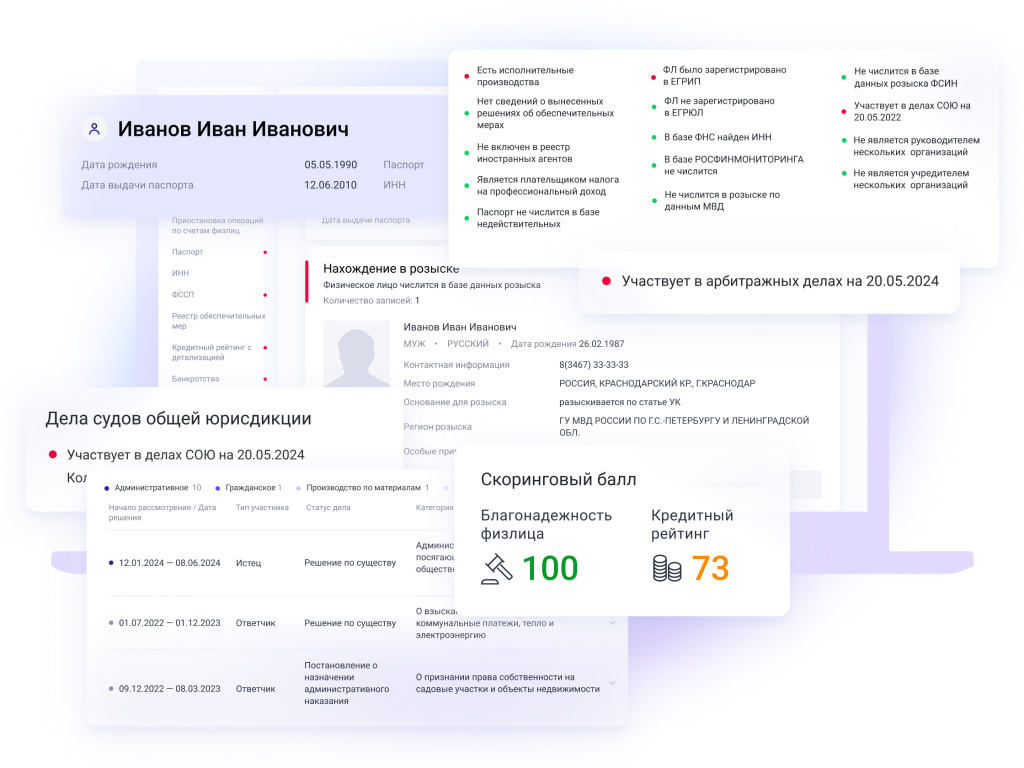

Чтобы не нанять потенциального виновника слива, стоит воспользоваться комплексной оценкой уровня благонадежности соискателя, проверить кандидата с помощью сервиса SpectrumData*.

Убедитесь в достоверности и полноте отчетов от SpectrumData

Оставьте заявку на демодоступ и получите 4 бесплатные тестовые проверки соискателя*

проверка соискателя онлайн

Он позволяет проверить, не нарушал ли кандидат законов, имеет ли долги и не принес ли он в отдел кадров фальшивый паспорт.

Также можно узнать, нет ли на потенциальном сотруднике ИП и не участвует ли он в юридических лицах. А что, если он устроился, чтобы передавать ваши наработки в свою компанию, как тот китаец из Google? Это и многое другое можно узнать всего 3 минуты и абсолютно легально*.

Все данные собираются из официальных проверенных источников.

Автор: Михаил Нохрин

*обязательным условием для отправки запроса на формирование отчета является наличие согласия проверяемого физического лица на обработку персональных данных, полученного в порядке, установленном 152-ФЗ «О персональных данных»