Согласно данным «Ростелеком-Солар», только за 2023 год в руки злоумышленников попало 92 терабайта данных российских компаний. Что-то украли с помощью кибератак, а другое компании сами упустили из-за внутренних проблем с безопасностью.

Чтобы не пополнить эту статистику, разбираемся, какие угрозы информационной безопасности бывают и как оградить себя от опасностей, таящихся внутри коллектива.

Виды угроз информационной безопасности

Угроза информационной безопасности – это потенциально возможные несанкционированные действия с информацией, принадлежащей компании. Как правило, реализация таких угроз наносит ущерб компании и/или дает возможность незаконного обогащения тому, кто ей воспользуется.

Существует множество подходов к классификации угроз такого рода. Некоторые из них простые и охватывают только одну сторону вопроса, например, методы реализации угроз. Другие напротив, сложны и охватывают всю накопленную теорию.

Самый базовый метод – это соотнесение угроз с основными элементами информационной безопасности. Всего их три: доступность, целостность и конфиденциальность.

Угрозы доступности

Доступность – это возможность беспрепятственно пользоваться информацией тем, кому это разрешено. С одной стороны, это могут быть сотрудники компании, которые пользуются данными на серверах компании или внутренними документами. С другой, это могут быть клиенты, которые заходят на сайт компании.

Угрозы доступности могут помешать пользоваться нужной информацией. При этом доступ может быть как полностью закрыт, так и максимально затруднен.

Угрозы целостности

Целостность – это способность информации сохранять свой изначальный вид. Это значит, что никто без решения руководства не должен менять или частично удалять никакие данные.

В случае реализации угрозы целостности злоумышленник может поправить или просто испортить данные. Особая опасность таких несанкционированных изменений кроется в том, что они не всегда бросаются в глаза. А когда их обнаружат, может стать уже слишком поздно.

Угрозы конфиденциальности

Конфиденциальность – это защищенность информации от доступа посторонних. В ряде случаев соблюдение тайны не просто мера безопасности, но и требование закона.

Угрозы конфиденциальности делают доступ к закрытой информации потенциально доступным для широкого круга лиц. При этом несанкционированный доступ тоже может быть незаметным, а значит более опасным.

Уязвимости систем безопасности: классификация

Уязвимости, которые раскрывают потенциал информационных угроз, имеет смысл разделить на классы по происхождению их источника. Согласно такой классификации, угрозы бывают объективные, субъективные и случайные.

Объективные уязвимости

Эти уязвимости напрямую связаны с особенностями защиты информации от внешних посягательств.

К ним относятся в первую очередь аппаратные и программные решения, используемые компанией. Легко ли загрузить на компьютеры вредоносное ПО или взломать базы данных? Можно ли прослушивать разговоры сотрудников? Скорее всего да, ведь пока не существует абсолютной защиты. Но легко ли это сделать? Нужно, чтобы преодолеть средства защиты компании было максимально сложно, а в случае, если злоумышленникам это удастся сделать, вмешательство не осталось незаметным.

А еще к этому классу уязвимостей относится система охраны и наблюдения за объектами компании. Зачем выстраивать сложную цифровую систему защиты, если в хранилище документов или непосредственно в офис может кто-то незаметно проникнуть?

Субъективные уязвимости

Такие уязвимости обеспечивают сами сотрудники компаний, когда нарушают правила информационной безопасности. Например, неправильно работают с документами, устанавливают на рабочий компьютер вредоносные программы или просто много болтают о работе с посторонними людьми.

Субъективные уязвимости могут допускаться работниками без злого умысла: по незнанию или невнимательности. Если халатное отношение сотрудника приводит к утечке информации или даже к ее возможности – это повод для дисциплинарного взыскания.

А еще сотрудники могут нарушать технику информационной безопасности вполне осознанно. Например, с целью продажи данных или шпионажа на конкурента.

Случайные уязвимости

Название этого класса уязвимости говорит само за себя. Они возникают в результате различных непредвиденных событий. Часть из них можно предусмотреть и попытаться избежать. Например, вовремя отказываться от устаревших носителей информации или дублировать все важные данные.

Другие случайности предупредить невозможно. Допустим, технические проблемы провайдера, оператора сотовой связи или хостинг-провайдера не получится ни предугадать, ни самостоятельно разрешить.

Сюда же относят и разные обстоятельства непреодолимой силы вроде потопов, землетрясений, пожаров и прочих катаклизмов, которые могут уничтожить сервера, хранилища данных или физические носители.

Примеры нарушения защиты информации

Чтобы проиллюстрировать последствия перечисленных выше уязвимостей, приведем реальные примеры серьезных ошибок в системе информационной безопасности отечественных и зарубежных компаний.

Кейс 1. Объективная уязвимость с утечкой данных и нарушением доступа к информации

15 января 2024 года группа хакеров совершила атаку на американского поставщика медицинских услуг Singing River. Злоумышленникам удалось провести в системе компании двое суток. За это время они украли данные 230 тысяч пациентов.

Помимо этого, работники больниц штата Миссисипи были вынуждены отключиться от своих электронных систем и вести документацию вручную.

Кейс 2. Субъективная уязвимость с нарушением целостности данных

В декабре 2023 года cloud-инженер Миклос Дэниел Броуди из «Первого республиканского банка» получил два года тюрьмы за ущерб облачной системе банка.

По какой-то причине после увольнения у Миклоса остался корпоративный макбук, подключенный к банковской системе. Вместо того, чтобы вернуть компьютер, бывший сотрудник стер часть данных, поменял код и испортил облачные сервисы банка. Так инженер решил отомстить за несправедливое, как ему казалось, увольнение.

Уволили инженера, кстати, за то, что он подключал свою флешку с сомнительным содержанием к рабочему компьютеру.

Кейс 3. Случайная уязвимость с утечкой конфиденциальной информации

В середине января 2024 года стало известно об утечке данных 3,5 млн пользователей почты Mail.ru. В общем доступе оказались ID, адреса и логины почт, а также имена, фамилии и телефоны владельцев аккаунтов.

Позже пресс-служба почтового сервиса заявила, что утечка возникла по вине некоего стороннего сервиса. Если это правда, то сотрудники Mail.ru не виноваты. Чтобы выяснить так ли это, Роскомнадзор ведет собственное расследование.

Основные источники информационных угроз

К сожалению, список тех, кто угрожает информационной безопасности, не ограничивается только хакерами. Хотя киберпреступники, конечно, приносят большой ущерб и самые громкие дела связаны именно с ними.

Помимо хакеров нанести удар по уязвимостям в информационной защите могут как недобросовестные конкуренты, так и поставщики услуг или сотрудники компании – и действующие, и уволенные.

Недобросовестные конкуренты

С вредоносной активностью от заклятых друзей по бизнесу сталкивались многие компании. Как правило, нечистые на руку организации устраивают DDoS-атаки на сайты конкурентов. Только за первый квартал 2023 год в России зафиксировано почти 4 миллиона таких атак.

Причем конкурентам не обязательно пользоваться услугами хакеров. Некоторые обходятся своими силами или используют специальных ботов.

Поставщики услуг

Источником утечки могут стать поставщики различных услуг. Например, операторы телефонной связи и интернета или, например, облачные хранилища.

При малейшем подозрении нужно отказаться от ненадежного сервиса и готовиться защищать свои интересы в суде.

Сотрудники компании

Как мы уже говорили, существуют и субъективные уязвимости, связанные с сотрудниками компании. Это может быть как рядовой менеджер, так и высокопоставленный сотрудник, например, бухгалтер или даже директор.

Чтобы создавать угрозу, совсем не обязательно быть коварным преступником. Достаточно открывать подозрительные ссылки, скачивать пиратский софт на рабочий компьютер или неаккуратно хранить пароли. Но бывают и ситуации, когда человек намеренно создает угрозу информационной безопасности компании. А иногда даже специально для этого устраиваться на работу в ту или иную организацию.

Человеческий фактор: виды нарушителей информационной безопасности

Согласно данным американской телекоммуникационная компании Verizon, в 2021 году 85% утечек данных произошло по вине работников. А отечественный разработчик ПО для информационной безопасности SearchInform говорит, что 66% нарушений безопасности компании сотрудниками компаний были неумышленными.

Выходит, что плохой работник опаснее хакеров и конкурентов? Не совсем так, но определенная опасность все-таки есть, ведь кто может знать уязвимые места компании лучше ее работников.

Вот кто может выдать ваши секреты.

Продажные

Самый простой тип злоумышленника. Такие сотрудники готовы продать данные своей компании конкуренту – лишь бы достойно заплатили. Иногда товаром могут быть вовсе не пароли от сервисов или внутренние отчеты. А, например, контакты покупателей.

Мстители

Ими движет обида на руководство или коллектив. Причем повод для мести может быть мнимым или настоящим. Поэтому не обижайте своих подчиненных и коллег. Это не только корректно и по-человечески правильно, но и безопасно.

Кстати, начать злодейство мститель может и после увольнения, как инженер облачного сервиса из американского банка, о котором мы писали выше. А потому и расставаться с сотрудниками лучше в хороших отношениях.

Жертвы шантажа

Этих людей, как правило, злоумышленники ловят на нарушениях трудовой дисциплины. И в обмен на молчание предлагают делиться разными сведениями.

Иногда целью шантажиста становятся злоумышленники первого типа, продажные, планировавшие продать информацию, но вместо денег получившие угрозу довести попытку продажи до руководства.

Шпионы

Если кто-то устраивается в компанию с целью узнать схемы работы, переманить клиентов или выяснить слабые места в защите – то это шпион. Чтобы выявить такого персонажа – нужно тщательней подбирать персонал.

Болтуны

Такие сотрудники могут без задней мысли делиться успехами и фишками своей работы с кем угодно. А среди их собеседников могут быть и те, кто воспользуется этой информацией во вред компании.

Разболтать конфиденциальную информацию можно не только устно. Сотрудник может завести блог или telegram-канал, чтобы прослыть экспертом отрасли.

Безалаберные

Люди, которые вставляют свои флешки в рабочие компьютеры, пытаются скачать что-то пиратское, отвечают на фишинговые письма и кликают по подозрительным баннерам – самые опасные источники внутренних угроз.

Казалось бы, с ростом общей компьютерной грамотности такие случаи должны сойти на нет. Но это, к сожалению, не так. К тому же и хакеры тоже не стоят на месте и придумывают новые методы.

Как предотвратить внутренние угрозы информационной безопасности?

Итак, если внешние, то есть объективные, уязвимости – это вотчина специалистов по информационной безопасности, то внутренние угрозы могут и должны предотвращать сотрудники отдела кадров, служба безопасности и руководители всех уровней.

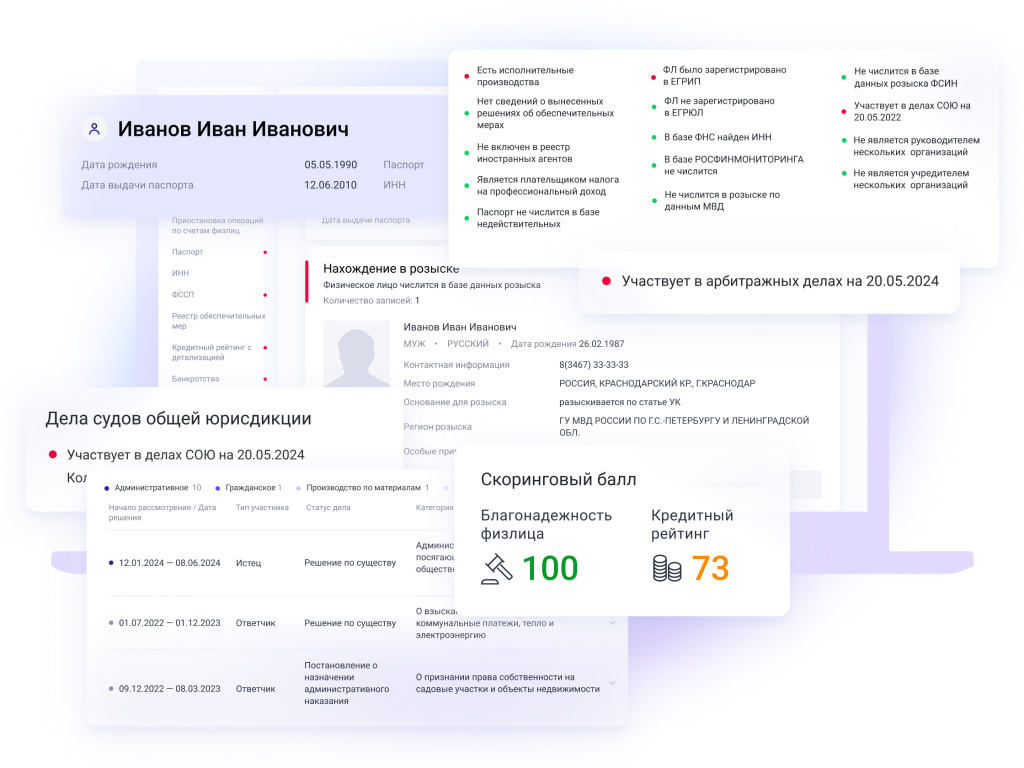

Убедитесь в достоверности и полноте отчетов от SpectrumData

Оставьте заявку на демодоступ и получите 4 бесплатные тестовые проверки соискателя*

проверка соискателя онлайн

И к счастью, множество таких угроз можно свести на нет еще на этапе найма сотрудника. Для этого каждого соискателя нужно проверить. Идеально для эффективной и при этом оперативной оценки благонадежности кандидата подойдет сервис «Проверка соискателей и сотрудников» от SpectrumData*.

С его помощью можно узнать, нет ли за соискателем проступков, аффилированности, деловых связей с прямыми конкурентами или даже преступлений. От такого работника можно ждать неприятностей.

Также можно проверить просроченные кредиты и микрозаймы. Вдруг долги толкнут новичка на должностное преступление?

А может соискатель нигде не задерживается надолго или сам является предпринимателем, а устраивается на работу, чтобы узнать ваш бизнес изнутри?

Все это, а также массу другой полезной информации можно узнать в одном отчете и всего за 3 минуты. Оставьте заявку на демодоступ, чтобы подобрать пакет проверок, подходящий именно вашей компании. Подключайтесь, проверяйте и нанимайте только благонадежных соискателей.

Автор: Михаил Нохрин

*обязательным условием для отправки запроса на формирование отчета является наличие согласия проверяемого физического лица на обработку персональных данных, полученного в порядке, установленном 152-ФЗ «О персональных данных»