Информация — один из самых ценных ресурсов бизнеса. Она позволяет принимать обоснованные решения, эффективно управлять процессами и идти к успеху. Но всегда есть риски утечек и искажения данных. Политика информационной безопасности (ИБ) — один из способов предотвратить нежелательные события.

В статье рассмотрим основные принципы разработки стратегий, инструменты и ключевые особенности регламентов.

Что такое политика информационной безопасности?

Политика безопасности — это не отдельный блок функционирования компании, а целый комплекс утвержденных принципов и практических мер, касающихся защиты информационных активов организации. Причем речь идет не только про документы или внутренние данные, но и про людей.

Говоря формально, политика информационной безопасности — это совокупность правил, процедур, практических методов и руководящих принципов в области ИБ, используемых организацией в своей деятельности. Главная цель стратегии ИБ — предвидеть все возможные риски и создать надежную систему защиты от них. Поэтому политика безопасности информационных систем одной компании будет отличаться от стратегии другой в тех вопросах, где нет конкретных требований по закону.

Стратегия ИБ — одна из важнейших составляющих корпоративной безопасности. И она должна формироваться на основе тщательного анализа потенциальных угроз. Что входит в рамки исследования:

- изучение существующей системы защиты;

- оценка доступных материальных и человеческих ресурсов;

- погружение в специфику и особенности работы компании.

На основании этих данных организация и определяет свои алгоритмы.

Зачем нужна политика информационной безопасности?

Такая стратегия помогает компании защищать свои системы, сети и данные. Она диктует, что нужно делать для охраны сведений, и объясняет, кто отвечает за безопасность и что делать, если что-то случится.

Политика ИБ — это способ решения сразу ряда задач. Она позволяет:

- защищать конфиденциальные данные от нелегального доступа, изменения или уничтожения;

- помогает обеспечить непрерывную работу во время инцидентов или кибератак;

- позволяет следовать букве закона;

- снижает риски потерь в деньгах из-за нарушений ИБ;

- повышает имидж бизнеса, демонстрируя, что это — надежный партнер, для которого важны безопасность данных (как своих, так и контрагентов).

Предположим, у интернет-магазина есть база данных с информацией о заказах и платежных данных клиентов. Благодаря такой информации мошенники могут совершить покупки на чужие деньги, оформить возврат товара на чужое имя и так далее. Чтобы предотвратить подобные ситуации, магазин разрабатывает правила ИБ, которые включают шифрование данных при передаче, установку систем обнаружения вторжений и другие меры.

Или, если взглянуть со стороны обычных людей: представьте, что вы хотите организовать поездку через туристическое агентство. Вы оставляете свои контакты и информацию о поездке. Вам наверняка хотелось бы, чтобы эти данные не попадали в руки злоумышленников.

Основные требования к политике информационной безопасности

Требования к политике ИБ прописаны в национальном стандарте РФ « ГОСТ Р ИСО/МЭК 27001–2021». Представители высшего руководства, согласно этому документу, должны установить политику ИБ, которая:

- согласуется с целями деятельности компании;

- включает в себя цели или данные, чтобы их установить;

- содержит обязательство соблюдать требования и регулярно улучшать систему менеджмента ИБ.

Помимо прочего, нужно сформировать политику в виде документов, довести ее до сведения сотрудников и предоставить доступ к ней заинтересованным сторонам.

Принципы обеспечения ИБ

Информационная безопасность как таковая базируется на трех основных понятиях: конфиденциальность, целостность и доступность. Стратегии могут включать в себя и более подробные принципы. Например:

- системность (все части информации связаны друг с другом);

- полнота (для защиты нужно использовать разные способы);

- равнопрочность (отсутствие уязвимых аспектов);

- непрерывность (защита на всех этапах);

- законность;

- управляемость (мониторинг процессов и актуальности защиты);

- персональная ответственность;

- простота без ущерба функциональности.

Виды политики информационной безопасности

В ГОСТе прописано два уровня регламентов: высокий и низкий.

- Политика высокого уровня — это стратегия безопасности как таковая. Ее утверждают на основании бизнес-стратегии, законодательства и потенциальных угроз ИБ.

- Регламенты низкого уровня уточняют политику высокого уровня. Они определяют, как обеспечить безопасность в вопросах доступа, передачи данных и так далее.

Как разработать эффективную политику информационной безопасности?

Составление политики безопасности не будет единым для всех компаний. Но можно выделить ряд основных шагов разработки, с которыми сталкивается подавляющее большинство организаций.

Шаг 1: определить задачи и цели политики информационной безопасности

Для начала руководство должно определиться, чего хочет добиться с помощью внедрения политики информационной безопасности и какие задачи и цели будут преследоваться. Это могут быть защита данных, соответствие требованиям закона и т.д.

Шаг 2: подумать о рисках

Компания должна выявить свои уязвимости, найти гипотетические угрозы для систем. В том числе важно предварительно оценить возможные эффекты от нарушений ИБ. Этот шаг важен не только на этапе создания регламентов ИБ, но и на протяжении их функционирования.

Шаг 3: решить, что нужно сделать

На основе рисков определяются меры безопасности и требования. Это может быть предотвращение утечек, обучение сотрудников или что-то еще.

Шаг 4: выбрать меры безопасности

Определяются нужные способы и инструменты, особенности технической защиты информации. Сюда в том числе входят шифрование, антивирусы и другие средства.

Читайте также

Что такое криптографические методы защиты информации и как они работают

криптографические методы защиты

Шаг 5: внедрить меры

Просто добавить новые этапы безопасности недостаточно. Нужно научить персонал следовать новым правилам и пользоваться технологиями. Чтобы проверить, хорошо ли усвоен материал, можно провести внутренний аудит.

Шаг 6: контролировать выполнение

Имейте в виду, это — не одноразовое действие. Чтобы вовремя выявлять инциденты и реагировать на них, проверять выполнение требований ИБ нужно постоянно. Это позволит минимизировать возможные последствия.

Шаг 7: отрабатывать инциденты

Для начала важно провести расследование, в том числе служебную проверку, и обработать данные. В том числе:

- понять, что произошло и почему;

- оценить последствия и устранить их;

- принять превентивные меры.

Шаг 8: обновлять меры безопасности

Нужно следить за изменениями в законах, технологиях и угрозах, чтобы поддерживать актуальность мер защиты на должном уровне.

Политика информационной безопасности: пример

Руководство компаний порой размещает свою политику ИБ в открытом доступе. Чаще всего это нужно для контрагентов: организация подтверждает, что заботится о сохранности данных. Также можно найти политики и казенных учреждений. Рассмотрим, как это выглядит на практике.

Политика безопасности: пример, главное бюро медико-социальной экспертизы по Татарстану

Особенности внедрения политики ИБ

Чтобы организовать процессы и интегрировать их:

- Ознакомьте действующих сотрудников с утвержденной политикой.

- Выстроите процессы по обучению новичков. Это могут быть семинары и курсы.

- Проанализируйте бизнес-процессы, чтобы выявить и минимизировать риски.

- Разработайте подробные инструкции и методички. Это могут быть правила доступа к интернету, перечень каналов для обмена конфиденциальной информацией и т.д.

- Регулярно пересматривайте и корректируйте политику ИБ. Делать это рекомендуется каждые три месяца.

Кто потенциально может получить доступ к информации без разрешения:

- возможные внешние нарушители (посетители офиса, бывшие сотрудники, хакеры, другие организации, включая конкурентов и преступные группы);

- люди, которые работают в компании (пользователи ПК, программисты и сисадмины, технический персонал).

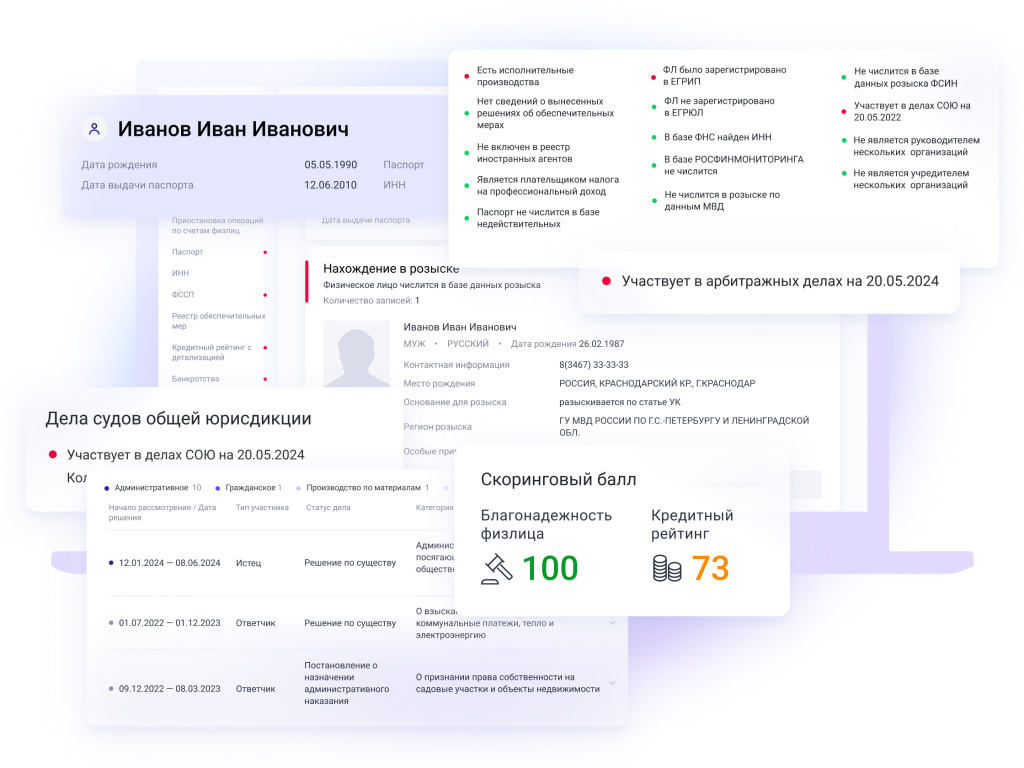

Поэтому важно тщательно проверять кандидатов и сотрудников на благонадежность. Например, узнавать, не было ли у соискателя судебных разбирательств с предыдущими работодателями и нет ли у него долгов перед судебными приставами.

Попробуйте сервис для комплексной проверки соискателя бесплатно

Оставьте заявку на демо и получите 4 тестовые проверки

проверка соискателя онлайн

С помощью сервиса «Проверка соискателей и сотрудников» от SpectrumData вы получите подробный отчет о кандидате или действующем сотруднике всего за три минуты*.

Как оценить эффективность политики информационной безопасности?

Критерии оценки эффективности ИБ стоит заранее включить в регламенты. Это позволит сотрудникам службе безопасности быстрее ориентироваться в том, что от них требуется.

Чтобы понять, что система ИБ работает хорошо, необходимо еще на этапе разработки оценить сами цели (например, если данные передаются через облако, нужно убедиться в надежности сервиса).

Эффективность политики можно оценить как минимум по нескольким важным показателям:

- система требует минимальных затрат и о ней знают все сотрудники;

- документы взаимосвязаны и не противоречат друг другу;

- у компании есть продуманный план действий на случаи «аварий»;

- политика ИБ охватывает все возможные каналы утечки данных.

Когда и как обновлять политику информационной безопасности?

В компании должна быть практика обновления правил защиты информации. Это может происходить как по плану (чтобы меры были актуальны), так и вне плана. Внеплановые корректировки нужны, если в компании произошли изменения, которые влияют на защиту информации. Например, если поменялись рабочие процессы, технологии или законы, появились новые риски и угрозы.

Чтобы актуализировать регламенты ИБ, нужно:

- Изучить текущие регламенты.

- Издать отчет или заключение с предложениями по изменениям.

- Собрать и расставить по важности все предложения по изменениям.

- Согласовать все преобразования.

- Внести изменения в регламенты и отменить прежние редакции.

Допустим, вы владеете агентством по организации мероприятий — собираете данные о клиентах, оплачиваете услуги и получаете оплату сами. Но внезапно вы получили уведомление, что законы о защите персональных данных обновились. Если вы не выполните актуальные требования, скорректировав свои меры, то можете получить штраф или даже потерять лицензию.

Чем грозит отсутствие политики информационной безопасности?

Задачи, которые выполняет политика ИБ, попросту окажутся нерешенными. И это может грозить компании немалыми проблемами.

Отсутствие политики по безопасности может обернуться:

- потерями, компрометацией или неправомерным использованием ресурсов компании;

- репутационными потерями из-за утечек и взломов;

- проблемами в юридическом поле из-за нарушений законодательства.

Часто задаваемые вопросы

Что такое политика безопасности простыми словами?

Политика по информационной безопасности помогает защитить данные компании от разных угроз и рисков. Она диктует, как обеспечивать сохранность информации, оборудования и сотрудников. В ней могут быть прописаны требования к паролям, резервному копированию, ограничению доступа и другие меры.

Что составляет основу политики безопасности?

В первую очередь она основывается на анализе рисков для конкретной компании и их вероятности. В том числе в рамках стратегии важен контроль допуска в соответствии с полномочиями сотрудников.

Что входит в политику информационной безопасности?

Политика ИБ в разных компаниях будет отличаться. В нее могут входить:

- цели и задачи;

- ответственность за нарушения;

- управление рисками;

- управление доступом;

- обучение сотрудников;

- реагирование на инциденты;

- аудит и оценка;

- постоянное обновление.

Автор: Валентина Лищенко

*обязательным условием для отправки запроса на формирование отчета является наличие согласия проверяемого физического лица на обработку персональных данных, полученного в порядке, установленном 152-ФЗ «О персональных данных»