В современном мире, где информация становится одним из ключевых активов компании, вопросы защиты данных выходят на первый план. Утечка конфиденциальных сведений может привести к репутационным и финансовым потерям, судебным искам и даже к краху бизнеса. Поэтому создание эффективной системы информационной безопасности, неотъемлемой частью которой является техническая защита информации (ТЗИ), – критически важная задача для любого предприятия.

Техническая защита информации играет ключевую роль в обеспечении информационной безопасности предприятия. Помимо организационных, правовых и иных мер, надежная защита конфиденциальных данных невозможна без применения комплекса специализированных технических средств и методов. В этой статье вместе с экспертами мы подробно рассмотрим, что представляет собой техническая защита информации, каковы возможные каналы утечек, основные виды технических средств защиты и практические шаги по их внедрению на предприятии.

Что такое техническая защита информации?

Техническая защита информации (ТЗИ) – это комплекс мероприятий, направленных на предотвращение утечки защищаемой информации по техническим каналам, на предотвращение несанкционированного доступа к ней, ее модификации, искажения, копирования, блокирования или уничтожения. ТЗИ является обязательной и неотъемлемой частью общей системы защиты информации на предприятии наряду с правовыми, организационными и другими мерами.

Объектами, подлежащими технической защите, выступают:

- информационные системы, базы данных, архивы и хранилища;

- технические средства и системы, обрабатывающие конфиденциальную информацию (компьютеры, серверы, сети, мобильные устройства);

- помещения и территории, где происходит циркуляция и хранение защищаемой информации;

- персонал, имеющий доступ и допуск к работе с конфиденциальными сведениями.

Согласно российскому законодательству, техническая защита является обязательной для государственных информационных систем, систем персональных данных, объектов критической информационной инфраструктуры. Коммерческие компании также внедряют ТЗИ для защиты своих коммерческих тайн, ноу-хау, финансовых и аналитических данных, клиентской информации.

Наиболее жесткие требования предъявляются к организации ТЗИ в банках, органах государственной власти, оборонных предприятиях, научно-исследовательских институтах. Для работы в этих областях организации, проводящие работы по технической защите, обязаны иметь лицензию ФСТЭК и ФСБ. Технические средства защиты информации также подлежат обязательной сертификации.

Возможные пути утечки данных и инсайдерские угрозы

Прежде чем внедрять те или иные технические средства защиты, нужно провести анализ возможных путей и каналов утечки конфиденциальной информации. В общем виде все каналы утечки можно разделить на внутренние (инсайдерские) и внешние.

Внутренние угрозы создают сами сотрудники компании, имеющие легальный доступ к конфиденциальным данным. Это могут быть как злонамеренные и корыстные действия (кража, мошенничество, продажа данных конкурентам), так и непреднамеренные ошибки вследствие некомпетентности или пренебрежения правилами ИБ.

Основные инсайдерские сценарии утечки информации:

- копирование данных на внешние носители (флешки, диски);

- пересылка файлов через интернет (e-mail, мессенджеры, облачные хранилища);

- кража или вынос за пределы организации бумажных документов и носителей информации;

- фотографирование экрана монитора или конфиденциальных документов;

- разглашение сведений при личном общении или по телефону.

Для защиты от инсайдерских угроз важно не только внедрять программно-аппаратные средства защиты, но и проводить тщательный подбор, обучение персонала, контролировать соблюдение регламентов ИБ, а также вовремя выявлять неблагонадежных сотрудников.

Внешние каналы утечки связаны с несанкционированным проникновением и доступом к информации со стороны третьих лиц или злоумышленников:

- взлом компьютерных сетей, подбор паролей;

- проникновение вирусов и вредоносного кода;

- перехват информации при ее передаче по каналам связи;

- извлечение данных с носителей при их утере или краже;

- съем информации через побочные электромагнитные излучения и наводки (ПЭМИН);

- визуальная, акустическая, электронная разведка;

- внедрение аппаратных закладок, жучков, скрытых камер.

Предотвращение утечки по этим каналам требует создания эшелонированной системы технической защиты с использованием антивирусов, межсетевых экранов, систем обнаружения вторжений, средств шифрования трафика и целого комплекса других программных и аппаратных средств.

«Если говорить о технических каналах утечки, то в современных условиях их спектр чрезвычайно широк. Помимо традиционных съемных носителей и бумажных документов, огромные риски представляет неконтролируемое использование сотрудниками мобильных устройств, облачных сервисов, социальных сетей и мессенджеров. Информация может утекать через электронную почту, веб-формы, принтеры и даже smart-TV в переговорных комнатах, – предостерегает Андрей Власов. – Поэтому для эффективного предотвращения утечек необходимо обеспечить комплексный мониторинг и контроль всех возможных каналов передачи данных на уровне рабочих станций, серверов, сетевого периметра. В идеале система защиты от утечек (DLP) должна анализировать все информационные потоки в компании в режиме реального времени и автоматически блокировать подозрительные действия или передачу конфиденциальных данных.

Однако даже самые совершенные DLP-системы не способны на 100% предотвратить утечки, спровоцированные человеческим фактором. Поэтому ключевое значение имеет работа с сотрудниками – своевременное выявление потенциально опасного поведения, оценка благонадежности, мотивации, психоэмоционального состояния персонала».

В качестве методов, которые могут помочь проводить подобную работу, эксперт приводит в пример специализированные инструменты профайлинга и UEBA (User and Entity Behavior Analytics), которые на основе анализа цифрового следа сотрудников (история коммуникаций, график работы, перемещения, взаимосвязи) выявляют аномальное и рисковое поведение, потенциально указывающее на угрозу инсайдерской утечки.

Виды технических средств защиты информации

Техника для защиты данных весьма разнообразна и представлена несколькими большими группами – это программные и аппаратные средства ТЗИ. Также выделяют организационно-технические и инженерно-технические методы и средства.

Программные средства защиты информации

Программные (программно-аппаратные) средства реализуются в виде специализированного софта или встроенных функций безопасности в ОС и приложениях.

Основные типы программных средств ТЗИ:

- антивирусное ПО для защиты от вредоносного кода;

- системы идентификации, аутентификации пользователей и разграничения доступа;

- программы шифрования данных, создания защищенных VPN-каналов;

- системы резервного копирования и восстановления данных;

- утилиты для стирания и гарантированного удаления информации;

- системы обнаружения и предотвращения вторжений (IDS/IPS);

- средства анализа защищенности и контроля действий персонала.

Лидерами российского рынка программных средств ТЗИ являются компании «Код безопасности», «Лаборатория Касперского», InfoWatch, «Газинформсервис», «Аладдин Р.Д.» и др.

Аппаратные средства защиты информации

Аппаратные средства ТЗИ – это различные физические устройства и приборы, предназначенные для защиты каналов передачи и носителей информации.

К аппаратным средствам технической защиты информации относятся:

- аппаратные модули доверенной загрузки, шифрования;

- смарт-карты, токены, ключи для строгой аутентификации пользователей;

- средства биометрической идентификации по отпечаткам пальцев, рисунку вен, радужной оболочке глаз;

- аппаратные межсетевые экраны для фильтрации сетевого трафика;

- шифраторы каналов связи, модемы, криптомаршрутизаторы;

- сетевые, портовые, разъемные блокираторы для защиты от НСД;

- экранирующие устройства для защиты от ПЭМИН;

- генераторы акустического, виброакустического, оптического шума;

- устройства подавления, обнаружения и нейтрализации закладных устройств, радиомикрофонов, диктофонов.

Одними из ведущих разработчиков аппаратных СЗИ в России являются компании «Анкад», «МФИ Софт», «Фактор-ТС», «Маском», Kraftway.

«При построении системы ТЗИ важно учитывать целый ряд технических аспектов и нюансов. В первую очередь необходимо правильно подобрать программно-аппаратный комплекс средств защиты с учетом особенностей ИТ-инфраструктуры компании и характера обрабатываемой информации, – обращает внимание инженер по технической защите информации Григорий Цыганов. – Например, для защиты конфиденциальных данных на рабочих станциях и серверах мы рекомендуем использовать сертифицированные средства защиты от НСД, такие, как Dallas Lock, Secret Net, Аккорд-Win32. Они позволяют надежно разграничить доступ пользователей, предотвратить запуск нежелательного ПО, обеспечить контроль целостности и регистрацию событий.

Для защиты каналов связи обязательно нужно применять VPN-шлюзы и сетевое оборудование с поддержкой ГОСТ-шифрования, такие как С-Терра Шлюз, ViPNet Coordinator, Континент. Это позволит надежно защитить данные при их передаче по открытым сетям».

Организационно-технические методы и меры защиты

Организационно-технические методы направлены на создание в компании регламентированного режима информационной безопасности.

Что включают организационно-технические методы защиты:

- определение перечня сведений, составляющих гостайну, коммерческую тайну, иную конфиденциальную информацию;

- категорирование информации по уровню конфиденциальности и допуску;

- разработку внутренних нормативных документов (политик, регламентов, инструкций по ИБ);

- организацию допуска сотрудников к конфиденциальным сведениям, подписание ими обязательств о неразглашении;

- создание выделенных охраняемых помещений для работы с гостайной и закрытой информацией;

- проведение обучения, инструктажа, тренингов по ИБ для персонала;

- контроль за соблюдением режима защиты информации, расследование инцидентов ИБ.

Инженерно-технические средства и методы защиты

Инженерно-технические средства ТЗИ предназначены для защиты помещений, оборудования и каналов связи от утечки информации, а также противодействия техническим методам разведки и НСД.

К инженерно-техническим средствам защиты информации относят:

- системы охранной, тревожной сигнализации, контроля и управления доступом;

- средства видеонаблюдения, распознавания лиц, поведенческой аналитики;

- средства противопожарной защиты (датчики дыма, газа, огнетушители);

- поисковые комплексы для обнаружения закладных устройств и передатчиков;

- экраны и генераторы электромагнитного, акустического, виброакустического шума;

- звукоизоляцию помещений, звукопоглощающие кабины и боксы;

- устройства защиты линий связи от подключения записывающей аппаратуры;

- средства контроля радиоэфира, обнаружения несанкционированных подключений к сетям.

Инженерные методы защиты призваны обеспечить электромагнитную, акустическую, визуальную «герметичность» помещений, выделенных для работы с конфиденциальной информацией.

Но даже самые современные технические средства защиты будут эффективны только при условии их правильного проектирования, установки и настройки квалифицированными специалистами, а также проведения регулярных проверок работоспособности и актуальности с учетом изменяющихся угроз, подчеркивает эксперт.

Как организовать систему технической защиты информации в компании?

Организация эффективной системы ТЗИ требует системного подхода и состоит из нескольких ключевых этапов:

- Определение перечня защищаемой информации, моделирование возможных угроз и каналов утечки.

- Категорирование информации и информационных систем по конфиденциальности и требуемому уровню защиты.

- Анализ рисков ИБ, оценка уязвимостей сетевой инфраструктуры, помещений, технических средств.

- Разработка модели нарушителя, потенциальных сценариев атак и вторжений.

- Определение требуемого уровня защиты и выбор комплекса адекватных технических средств ТЗИ.

- Проектирование и внедрение системы ТЗИ, включая установку программного и аппаратного обеспечения, реализацию организационных и инженерных мер защиты.

- Аттестация и сертификация технических средств и объектов информатизации по требованиям безопасности.

- Разработка организационно-распорядительной документации, обучение и инструктаж персонала по правилам работы с конфиденциальной информацией.

- Регулярный мониторинг инцидентов ИБ, аудит и контроль эффективности системы ТЗИ.

Для качественной реализации этих мероприятий компаниям целесообразно привлекать квалифицированных экспертов в сфере защиты информации, использовать сертифицированные средства ТЗИ, а также лучшие практики и стандарты информационной безопасности, такие как ISO 27001, ГОСТ Р ИСО/МЭК 15408, Критерии безопасности ПО Минобороны США.

Проверка сотрудников на благонадежность как часть комплексной защиты информации

Статистика показывает, что инсайдерские угрозы являются одним из главных векторов утечки конфиденциальных данных. По оценкам аналитиков, до 80% всех корпоративных утечек происходят по вине или при участии собственных сотрудников компаний. Поэтому внедрение самых современных технических средств защиты не даст желаемого эффекта без тщательного контроля благонадежности персонала, особенно тех, кто имеет доступ к критичной информации.

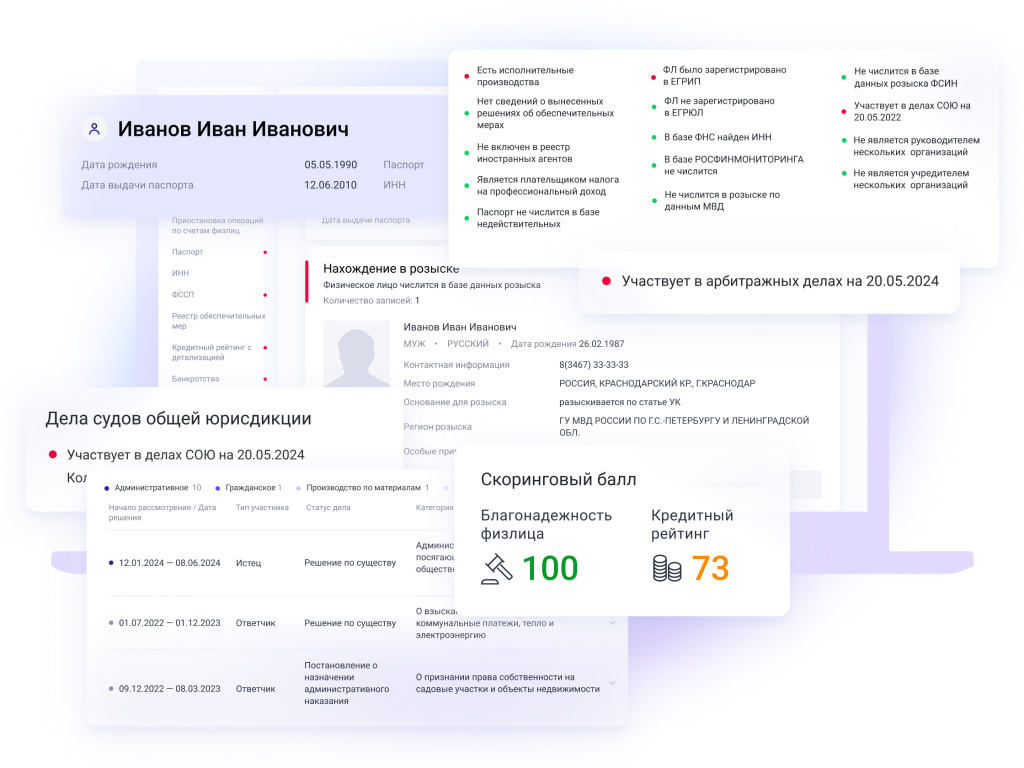

Проверка сотрудника на благонадежность начинается еще на этапе его трудоустройства. Здесь самым эффективным решением станет комплексная проверка кандидата. Удобно провести оценку как соискателей, так и действующих сотрудников, с помощью автоматизированного сервиса от SpectrumData*.

Всего через 3 минуты после отправки запроса* вы получите развернутое досье, включающее:

- информацию о действительности паспорта, нахождении в розыске, административных правонарушениях;

- данные о кредитной истории, задолженностях, банкротстве;

-

данные о деловых связях с юридическими лицами, аффилированность, участие в бизнесе и многое другое.

Подобная проверка позволит оперативно выявить негативные факты биографии и поведенческие факторы, которые могут указывать на повышенные риски нелояльности, мошенничества, склонности к хищениям или разглашению коммерческой тайны.

Оцените полноту и достоверность отчетов от SpectrumData

Оставьте заявку на демодоступ и получите 4 бесплатные тестовые проверки соискателя*

проверка персонала

Не менее важен постоянный мониторинг действующих сотрудников, допущенных к конфиденциальной информации.

Для оценки текущей благонадежности рекомендуется использовать целый комплекс методов:

- повторные периодические проверки по базам данных на предмет новых негативных фактов;

- профайлинг, оценка психологического состояния, выявление демотивации;

- контроль коммуникаций и действий сотрудников в цифровой среде;

- периодическое тестирование персонала на полиграфе;

- ротация кадров, контроль за увольняющимися сотрудниками.

Кроме этого, компании должны постоянно работать над повышением культуры информационной безопасности, разъяснять сотрудникам политики ИБ, проводить тренинги по выявлению социальной инженерии, стимулировать соблюдение регламентов материально и дисциплинарно. Комплексная работа с персоналом в сочетании с продуманной технической защитой является залогом надежной ИБ компании.

«Комплексный подход позволяет вовремя среагировать, провести служебное расследование и предотвратить утечку конфиденциальной информации, – уверен Андрей Власов. – При этом особого внимания требуют привилегированные пользователи (администраторы, топ-менеджеры, сотрудники с расширенными правами доступа), а также процессы увольнения персонала».

Техническая защита информации – это не просто установка антивирусов и DLP-систем, а целый комплекс организационных, программных, аппаратных, криптографических, инженерных методов и средств, направленных на обеспечение конфиденциальности, целостности и доступности информации.

Создание полноценной системы ТЗИ требует системного риск-ориентированного подхода, глубокого анализа угроз и уязвимостей, привлечения компетентных специалистов и средств. При этом техническая защита конфиденциальной информации должна строиться с учетом бизнес-процессов, архитектуры информационных систем, особенностей объектов защиты и категорий пользователей в каждой конкретной организации.

Кроме технических мер, ключевое значение имеет человеческий фактор – тщательный подбор, обучение и контроль благонадежности персонала. Только сочетая надежные технические средства защиты информации с эффективной кадровой политикой и высокой культурой ИБ возможно обеспечить должный уровень защиты информационных активов компании от все более изощренных угроз современного мира.

Автор: Виталий Богданов

*обязательным условием для отправки запроса на формирование отчета является наличие согласия проверяемого физического лица на обработку персональных данных, полученного в порядке, установленном 152-ФЗ «О персональных данных»