Защита информации – самая быстрорастущая сфера IT-рынка России. За последние пять лет число компаний, занятых информационной безопасностью выросло почти на 41 %, говорится в исследовании системы расследования инцидентов Staffcop.

Несмотря на это, потери данных – все еще насущная проблема для отечественного бизнеса. По данным Роскомнадзора, уже к концу мая за 2025 год в результате утечек в сеть утекли 38 миллионов строк информации.

Учитывая то, что в силу вступили новые штрафы за утечки данных, компании, которые не уделяют достаточно внимания их защите, понесут огромные потери.

Но потеря стратегически важной информации чревата не только штрафами. На кону также прибыль, репутация и даже существование бизнеса. Чтобы защитить свое дело, нужно знать, какими методами защитить информацию – разбираемся в этом вопросе в нашей статье.

Зачем нужна защита информации

Защита данных — не просто технический процесс, а стратегический актив современного бизнеса.

Современные методы и средства защиты информации позволяют:

- Сохранить деньги: защитить от кражи и предотвратить убытки от кибератак.

- Избежать юридических рисков: не нарваться на штрафы и не попасть в суд.

- Сберечь репутацию: сохранить доверия клиентов и не допустить негативные публикации в СМИ.

- Обеспечить непрерывность работы: избежать простоев из-за атак и сохранить нужные для работы данные.

- Не проиграть конкурентную войну: защитить свои ноу-хау и коммерческую тайну.

Принципы защиты информации

Принципы, на которых строятся методы защиты данных, показывают нам, какой информационная система компании должна быть в идеале.

Три базовых принципа защиты информации:

- доступность;

- целостность;

- конфиденциальность.

Доступность означает, что информацией в любой момент можно беспрепятственно воспользоваться.

Целостность – это сохранность информации от искажений, изменений структуры или удаления части данных.

Конфиденциальность же подразумевает, что информацией не должен воспользоваться никто посторонний.

Основные угрозы информационной безопасности

Угрозы информационной безопасности возникают, когда нарушаются три предыдущих принципа. Соответственно, угроз тоже три.

Угрозы целостности

Тип угроз, при воздействии которых данные намеренно или случайно изменяются, повреждаются или подделываются. Например, кто-то может заменить заголовок в статье, подправить письмо деловому партнеру или ввести в базу данных ложную информацию для обмана других сотрудников.

К этому типу угроз относят не только подлоги, но и кражу данных или техники.

Угрозы доступности

Угрозы доступности возникают из-за человеческих ошибок и технических сбоев, которые создают уязвимости в системе. К ним могут привести, например, нарушение правил информационной безопасности или поломки оборудования.

В результате таких неосторожных действий у злоумышленников появляется возможность доступа к критически важным данным.

Угрозы конфиденциальности

Речь о ситуациях, когда секретные данные попадают к посторонним. Основные причины: слабые или повторяющиеся пароли, вредоносное ПО, неправильное хранение данных и оставление техники без охраны.

Особую опасность представляют злоупотребления сотрудников, имеющих доступ к системам.

Методы защиты информации

Методы защиты информации – это подходы, используемые для предотвращения утечки, искажения данных или несанкционированного доступа. Каждый метод направлен на защиту данных с разных сторон, а значит, они всегда используются в комплексе.

Организационно-правовые методы

Эти методы нацелены на соблюдение законодательства об информационной безопасности и разработку внутреннего административного инструментария по защите данных компании.

Технические методы

Этот подход включает в себя разные виды защиты информации, которые будут отличаться по средствам реализации.

Технические методы включают такие способы защиты информации, как:

- Физическая защита информации – это охрана помещений и технических устройств.

- Программные способы защиты – использование специального ПО.

- Аппаратные способы защиты – внедрение специального оборудования, которое помешает злоумышленникам повлиять на систему извне или внедриться в нее.

Читайте также

Как обеспечить техническую защиту информации на предприятии

НАЗВАНИЕ_ССЫЛКИ_ДЛЯ_ПЕРЕХОДАКриптографические методы

Эти виды защиты направлены на шифрование данных, что делает невозможным использование или изменение информации, даже если она попадет в руки злоумышленников.

Сетевые методы защиты

Это методы, направленные на защиту данных, передаваемых по сетям. Как правило, это программно-технические продукты, которые контролируют подключение и доступ к системам организации.

Способы защиты информации

Методы и способы защиты информации подразумевают применение конкретных мер и технологий, позволяющих решать проблемы в области обеспечения информационной безопасности предприятий и ведомств.

Теперь, когда мы разобрались, какие бывают методы защиты информации, рассмотрим какие конкретные инструменты предлагает каждый из них.

Организационные меры защиты информации

Организационные способы защиты информации в информационных технологиях в первую очередь подразумевают строгое соблюдение государственных законов о защите данных. Для этого нужно разработать и строго соблюдать регламенты по работе с информацией.

Так, в перечень правил для организационной защиты информации можно включить:

- контроль запросов сотрудников на предоставление доступа к сети;

- внедрение инженерных решений для предотвращения утечки данных из конференц-залов и переговорок;

- разграничение доступа к данным согласно должностным обязанностям;

- обязательное применение электронной подписи ответственными сотрудниками.

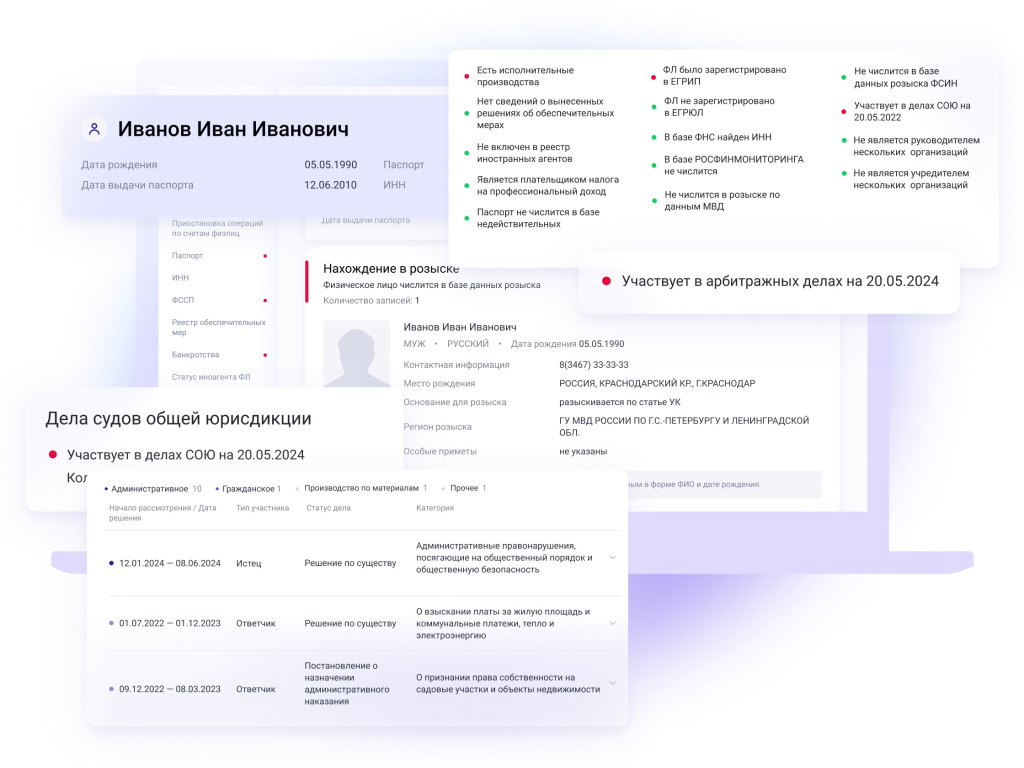

Еще один важный инструмент защиты – проверка соискателей. Благодаря ей можно снизить риски информационной безопасности при найме на работу лиц, у которых будет доступ к конфиденциальным данным.

Попробуйте комплексную проверку соискателя бесплатно

Оставьте заявку на демо и получите 4 тестовые проверки

проверка кандидатов на работу

Лучше проводить оценку благонадежности комплексно, проверить будущего работника по всем критериям и охватить все доступные базы данных. Сделать это поможет сервис «Проверка соискателей» от SpectrumData.

Способы защиты информации в Интернете

Для безопасности информации, размещенной в Сети, также необходимо внедрить четкие правила.

Требуется регламент, определяющий:

- какие данные являются конфиденциальными;

- порядок их проверки перед публикацией;

- правила доступа и размещения.

Информацию нужно разделять на открытую и закрытую. К последней нужно ограничивать доступ, если она размещается на веб-ресурсах компании.

Технические способы защиты информации

Так как этот метод делится на несколько разных направлений, рассмотрим инструменты каждого из них отдельно.

Средства физической защиты информации

Защита окон комнат, где хранятся оборудование и документы, решетками, а дверей – кодовыми и обычными замками.

- Подключение сигнализации и обеспечение круглосуточной охраны.

- Оснащение помещений камерами видеонаблюдения.

Программные средства защиты

- Антивирусы.

- Система раздельных личных кабинетов и паролей.

- Межсетевые брандмауэры.

- DLP- и SIEM-системы.

Аппаратные средства защиты

- Генераторы цифрового шума.

- Аппаратные регистры паролей.

Криптографические методы защиты

- Симметричное или асимметричное шифрование.

- Хеширование – преобразование данных в уникальный «отпечаток» для проверки целостности.

- Электронная подпись – подтверждение авторства и неизменности документа.

- Стенография – скрытие данных внутри других файлов (изображений, аудио).

Сетевые способы защиты информации

- Межсетевые экраны – контролируют и блокируют несанкционированные сетевые соединения.

- Интеллектуальные маршрутизаторы – фильтруют трафик по IP-адресам отправителя и получателя.

- Программные шлюзы – проверяют авторизацию пользователей при доступе к сетевым ресурсам.

Часто задаваемые вопросы

Что такое средства защиты информации?

Это различные методы и способы сделать информацию конфиденциальной, целостной и доступной.

Методы – это процессы или системы действий, которые отвечают на вопрос «Как мы будем защищать информацию». Существуют организационно-правовые, технические, криптографические и сетевые методы.

Способы защиты информации – это инструменты, через которые реализуется тот или иной метод. Например, для криптографической защиты используется шифрование, хеширование, электронная подпись и стенография.

Каковы 7 мер защиты данных?

- Законность: данные нужно собирать и хранить на законных основаниях, честно и открыто.

- Целесообразность: сбор данных возможен только для конкретных, заранее определенных целей.

- Достаточность: собирать нужно только необходимые данные.

- Точность: информация должна быть актуальной и корректной.

- Ограничение хранения: информацию не нужно хранить дольше, чем это требуется для выполнения задач или по закону.

- Безопасность: необходимо соблюдать принципы целостности, доступности и конфиденциальности собранной информации.

- Открытость: организация должна быть готова продемонстрировать соблюдение всех принципов обработки данных.

Какие существуют способы защиты информационной безопасности?

Выделяют организационно-правовые, физические, программные, аппаратные, криптографические и сетевые способы защиты информации.

Автор: Михаил Нохрин