Все началось с ноутбука на кухонном столе. Одно устройство, один пользователь и Wi-Fi, не предназначенный для корпоративной безопасности. Умножьте это на миллионы, и вы начнете понимать масштаб проблемы кибербезопасности удаленной работы…

Звучит как начало хоррора.

Так в своем отчете за 2025 год пугает читателей SQ Magazine, аналитическое издание о глобальных киберугрозах и инцидентах. И это не единственная публикация в таком духе.

Практически каждый отчет технологической корпорации или аналитическая статья отраслевого издания содержит в себе если не громкую статистику, то хотя бы перечисление рисков удаленной работы.

Стоит ли выдергивать удаленщиков из уютных хоум-офисов или безопасная удаленная работа все-таки возможна? Давайте разбираться.

Почему удаленная работа повышает киберриски

Корпорация раньше была крепостью с толстыми стенами. Удаленка эти стены не взломала. Она их просто отменила. Теперь работодателю надо контролировать множество постов, разбросанных по квартирам, коворкингам и кафе. И вот какие риски несут такие изменения.

Совмещение личных и рабочих устройств

Удаленка подарила хакерам неконтролируемую территорию и растворила корпоративные стандарты безопасности. Вот несколько опасных тенденций.

- Личное = рабочее. Домашний ПК с пиратским софтом и играми или ноутбук, выданный в неконтролируемое пользование – это троянский конь, которого вы заводите в крепость самостоятельно.

- Семья как вектор атаки. Дети или супруги, имеющие доступ к рабочему компьютеру или скомпрометировавшие свой ноутбук или телефон, теперь тоже часть ИБ-цепочки вашего бизнеса.

- Утрата физического контроля. Некоторые удаленщики любят брать рабочий ноутбук в кафе или коворкинги, где доступ к информации на нем через общественный Wi-Fi легко могут получить злоумышленники. Не говоря уже о том, что ноутбук можно где-то забыть или потерять по пути.

Потеря контроля безопасности

Главный инструмент специалистов по информационной безопасности – контроль. И вместе с распространением удаленной работы он постепенно утрачивается.

- Контекст недоступен. Представьте, система видит вход из Бразилии в 3 утра. Кто это? Хакер, взломавший защиту? Или может удаленщик, который пытается не сорвать дедлайн и работает ночью? А то, что страна другая, так это он включил свой бесплатный VPN, чтобы параллельно смотреть видео на одной из заблокированных в России платформ.

- Культура безопасности пострадала. Стикер с паролем на домашнем мониторе, личный мессенджер на рабочем ноутбуке и прочие нарушения ИБ. Безопасники могут не узнать об этом, а доверие – весьма хрупкая защита.

- Группа медленного реагирования. Точно среагировать на инцидент, изолировать зараженную машину или физически забрать устройство на анализ на удаленке займет гораздо больше времени, чем если бы ЧП произошло в офисе.

А еще роль играет психология: домашний уют гасит внутреннюю тревогу. Чем комфортнее, тем уязвимее.

Основные угрозы информационной безопасности при удаленной работе

Классические угрозы, попав в домашнюю среду, эволюционировали. Они стали тоньше и прицельнее, злоумышленники используют не только технические дыры, но и психологию, бытовые привычки.

Фишинг для удаленщиков

Злоумышленники изображают корпоративную службу поддержки или начальника, которые пишут на личную почту или в телеграм, чтобы решить какую-то «страшную проблему».

Для усиления эффекта написать могут ночью или просто во внерабочее время. Так проблема кажется срочной, а не подозрительной.

Атаки на домашние маршрутизаторы

Угроза – не только слабый пароль. Это уязвимости в прошивке роутера, которые позволяют перенаправить DNS или вклиниться в канал связи даже на защищенном соединении. Многие домашние роутеры годами не получают обновлений безопасности.

Компрометация через легитимный, но уязвимый софт

Речь не о пиратском ПО, а об обычных программах для удаленного доступа, мессенджерах или облачных клиентах, имеющих известные, но незакрытые уязвимости.

Утечка данных через записи и скриншоты

Автоматическая синхронизация скриншотов с рабочего стола в публичное облако, сохранение записи конфиденциального созвона на локальный диск, который затем попадает в резервную копию на личное сетевое хранилище – данные утекают по неочевидным техническим цепочкам.

Атаки на цепи поставок личного софта

Сотрудник устанавливает для продуктивности «безобидное» расширение для браузера или приложение, которое собирает данные со всех открытых вкладок и форм, включая корпоративные порталы. Угроза маскируется под полезный инструмент.

Shadow-IT

Использование нейросетей для обработки рабочей информации или загрузка структурированных данных в облачные программы или рабочие органайзеры. Так корпоративные данные покидают контролируемую экосистему и попадают под политики конфиденциальности сторонних сервисов.

Читайте также

Что такое shadow IT и как эффективно управлять неконтролируемыми технологиями в компании

теневые IT

Как обеспечить защиту компании

Безопасный удаленный доступ начинается не с дорогого софта, а с документов и здравого смысла. Ваша первая линия обороны – юридическая и управленческая.

Юридический каркас

Прежде чем переводить сотрудника на удаленку, закрепите правила.

- Допсоглашение к договору. Четко пропишите обязанности сотрудника: использовать только одобренное ПО, соблюдать политики безопасности, немедленно сообщать об инцидентах.

- Регламент для личных устройств. Если работа с личного ноутбука разрешена, установите правила игры: обязательное шифрование диска, установка корпоративного агента безопасности и право IT-службы на обеспечение безопасности удаленного доступа к компьютеру работника.

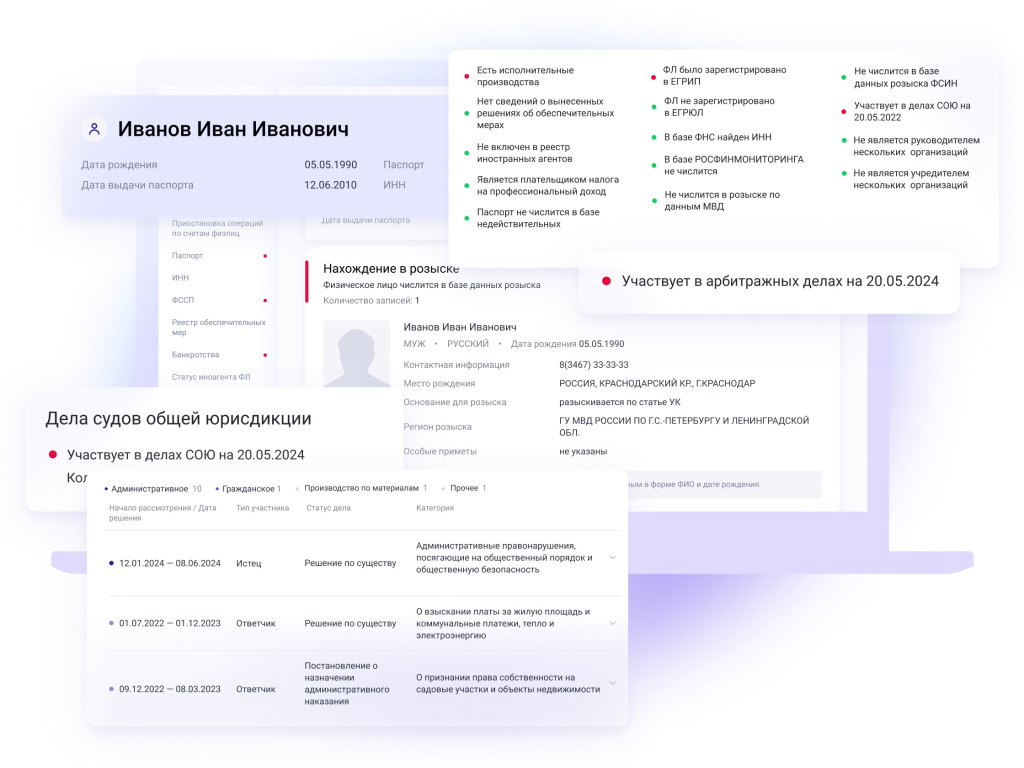

- Проверка благонадежности. Для позиций с доступом к критически важным данным или финансам рассмотрите проверку финансового и правового профиля. Получить комплексный отчет за пару кликов можно через специализированные сервисы, например, «Проверка соискателя» от SpectrumData.

Это поможет быстро, надежно и легально оценить риски внутренних инцидентов еще на этапе найма или до перехода на удаленку.

Попробуйте комплексную проверку соискателя бесплатно

Оставьте заявку на демонстрацию сервиса и получите тестовые проверки

проверка кандидата на работу

Четкая политика ИБ

Информационная безопасность удаленного доступа должна быть понятна работнику. Он не должен гадать, как поступить. Дайте ему однозначную инструкцию.

- Что можно, а что нет. Простым языком: «Рабочие файлы — только в корпоративное облако. Пересылать через WhatsApp или Telegram нельзя. Распечатывать паспортные данные клиентов запрещено».

- Инструкция на случай опасности. Что делать, если ноутбук остался в такси или пришло странное письмо от «бухгалтерии»? На видном месте, например, в чате или на портале, должна быть памятка с двумя номерами телефонов: IT и службы безопасности. Алгоритм должен умещаться в три шага.

Обучение, которое работает

Ежегодный тест по скучной презентации – это профанация. Обучение должно быть таким же гибким и человечным, как и сама удаленка.

- Короткие регулярные тренировки. Лучший способ научить не кликать на фишинг – отправлять его имитацию. Но не для наказания, а для оперативного разбора ошибок.

- Живые разборы полетов. Раз в квартал – 15-минутный эфир, где специалист разбирает реальный, но обезличенный случай утечки данных или атаки. Конкретные истории запоминаются лучше абстрактных правил.

Культура безопасности

Ваша цель – превратить каждого сотрудника из потенциальной угрозы в ответственного защитника.

- Поощрение вместо стыда. Создайте канал, куда можно анонимно или открыто написать: «Кажется, я только что скачал вирус». Того, кто сообщил первым, нужно поблагодарить. Это позволит быстро все исправить.

- Безопасность на удаленке как забота. Подавайте правила не как запреты, а как способ защитить и компанию, и личные данные самого сотрудника, которые тоже есть на его устройстве.

- Пример руководителей. Если босс пересылает файлы через личную почту, ждать соблюдения правил от команды бессмысленно.

Технические средства защиты удаленного доступа

Когда правила установлены, пора вооружаться. Обеспечить безопасный удаленный доступ к компьютеру или удаленную работу помогут технические инструменты, которые ставят барьеры там, где заканчивается человеческая бдительность.

Организация защищенных каналов связи (VPN)

Представьте, что все данные, которые ваш сотрудник отправляет в офис, едут не по открытой дороге, а по бронированному подземному тоннелю. VPN делает именно это: создает зашифрованное соединение между устройством сотрудника и корпоративной сетью. Даже если трафик в вашей домашней сети будет перехвачен, данные будут представлять собой лишь бессмысленный цифровой шум.

Это обязательный минимум, который изолирует рабочий трафик от всего остального интернета.

Многофакторная аутентификация (MFA/2FA)

Пароль, даже самый сложный, это всего лишь один ключ. Многофакторная аутентификация добавляет к нему второй, а иногда и третий фактор: код из приложения на телефоне, отпечаток пальца или аппаратный ключ.

Теперь, даже если пароль украден, злоумышленник упрется в следующую дверь, физически находящуюся у вашего сотрудника.

Включить MFA для всех критичных сервисов – самое эффективное действие по безопасности, которое можно реализовать одним днем.

Виртуальные рабочие столы (VDI) и терминальный доступ

Самый радикальный и безопасный подход – организация безопасного удаленного доступа. То есть сотрудник подключается не к данным, а к полноценному удаленному рабочему столу, который работает на мощном сервере в защищенном дата-центре компании. На его домашнем ноутбуке отображается лишь «картинка» этого стола. Все данные и приложения остаются внутри периметра компании.

Даже если устройство заражено, злоумышленник не получит доступа к реальным файлам. Это максимальный контроль, хотя и более сложный в настройке.

Антивирусная защита и контроль конечных точек (EDR)

Устаревший антивирус, ловящий уже известные угрозы, это как охранник, у которого из оружия только рация. Современные системы класса EDR – это уже что-то вроде спецназа с продвинутой аналитикой.

Они не только ищут вирусы, но и круглосуточно следят за поведением устройств, блокируя подозрительные действия и дают вашим специалистам возможность удаленно расследовать и устранять инциденты. Это ваши глаза и руки на каждом устройстве, где бы оно ни находилось.

Чек-лист для руководителя: насколько защищена ваша удаленная команда?

Итак, мы уже поняли, что, если уж вы решили дать вашим сотрудникам удаленный доступ, безопасность должна быть на высшем уровне. Давайте проверим, так ли это.

Отметьте, что работает в вашей компании. Каждый пункт «Нет» — потенциальная брешь для атаки.

- Есть ли у всех сотрудников безопасный удаленный доступ к корпоративной сети через VPN или аналогичные решения?

- Обязательна ли многофакторная аутентификация (MFA) для входа во все критические системы?

- Существуют и доведены ли до сотрудников простые письменные правила о том, как и где хранить/передавать рабочие данные?

- Проводятся ли регулярные обучающие тренировки по узнаванию фишинга?

- Контролируются и обновляются ли корпоративные устройства (ноутбуки, телефоны) централизованно, независимо от местоположения?

- Есть ли быстрый и понятный для сотрудников план действий на случай потери устройства или подозрительного письма?

- Запрещено ли использование неутвержденных публичных облаков и мессенджеров для рабочих задач?

- Требуется ли для работы с личных устройств соблюдение минимальных стандартов безопасности (шифрование, антивирус)?

- Отслеживаются ли попытки несанкционированного доступа к корпоративным аккаунтам из необычных мест?

- Поощряется ли в компании культура открытого сообщения об ошибках и подозрительных ситуациях без страха наказания?

Результаты

Подсчитаем ваши ответы «Да»

- 8-10: вы на правильном пути.

- 5-7: есть зоны значительного риска.

- Меньше 5: ваша удаленка, скорее всего, уже скомпрометирована, вы просто об этом еще не знаете.

Часто задаваемые вопросы

Обязательно ли использовать VPN на удаленке?

Да, если вы подключаетесь к внутренним ресурсам компании, например, файловым серверам, базам данных. VPN нужен, чтобы защитить данные от перехвата в ненадежной сети

Как защитить домашний компьютер для работы?

- Поставьте сложный пароль на учетную запись и включите шифрование диска.

- Установите надежный антивирус или корпоративный EDR-агент.

- Включите автоматические обновления для ОС и всех программ.

- Отделите рабочую учетную запись от личной.

Можно ли подключаться к публичному Wi-Fi при удаленке?

Можно, но только с обязательным включением корпоративного VPN. Без него ваши логины, пароли и переписка могут быть легко перехвачены. Идеальное правило: считать любой публичный Wi-Fi враждебной территорией и без VPN там не работать.

Как распознать фишинг по почте или в мессенджере?

Вот три главных признака:

- Давление: «Срочно!», «Немедленно подтвердите!».

- Неправильные адреса отправителей. Например, вместо support @ company.com – servise @ companny-support.biz.

- Ссылки-обманки. Наведите курсор не кликая, чтобы увидеть настоящий URL, который часто ведет на странный сайт. Если есть сомнения – позвоните отправителю по известному вам номеру.

Автор: Михаил Нохрин