В мире, где границы офиса размыты, а угрозы становятся все хитрее, классическая модель безопасности «доверяй внутри, защищай периметр» больше не работает.

На смену ей приходит модель Zero Trust и кардинально меняет традиционный подход к защите данных и систем. Рассмотрим, в чем ее основные принципы и особенности, а также примеры использования.

Что такое Zero Trust (концепция нулевого доверия)

Принцип Zero Trust – это современная стратегия кибербезопасности, которая основана на принципе «никому не доверяй и всегда проверяй». Ее разработал Джон Киндерваг, аналитик Forrester Research, еще в 2010 году. А популярность она получила во время пандемии, в условиях удаленной работы и использования облачных сервисов, предотвращая свободное перемещение злоумышленников внутри системы.

Zero Trust vs Традиционная безопасность (VPN) и почему это больше не работает

В политике «нулевого доверия» ни одно устройство или пользователь не считаются надежными по умолчанию, даже если они находятся внутри корпоративной сети. Любой запрос на доступ к данным требует обязательной проверки личности, шифрования и подтверждения прав.

Новый подход заменяет устаревшую защиту только внешнего периметра. Раньше безопасным и защищенным считалось все, что находится внутри корпоративной сети, а угрозы находятся только снаружи. Получив базовые доступы для входа в такую сеть, злоумышленник мог заполучить большую часть информации.

Ключевые принципы «нулевого доверия»

Модель «Зеро Траст» превращает цифровую среду в пространство, где каждое действие подвергается сомнению. Рассмотрим основные принципы.

Непрерывная верификация

Первый и самый важный принцип. Система не просто проверяет пароль при входе, а постоянно анализирует контекст: с какого устройства зашел пользователь, из какой страны, соответствует ли его поведение обычному ритму и прочие параметры.

Принцип наименьших привилегий

«Нулевой уровень доверия» выдает пользователю ровно столько прав, сколько нужно для выполнения конкретной задачи в данный момент. Это исключает ситуацию, когда взлом одного аккаунта открывает все двери в компании. Если злоумышленник украдет данные рядового менеджера, он не сможет пробраться к финансовым серверам или базе данных разработчиков.

Микросегментация

Вместо одной большой корпоративной сети инфраструктура разбивается на сотни изолированных зон. Каждое приложение или сервис живут за своим собственным барьером. Чтобы переместиться из одной зоны в другую, нужно снова доказывать свои права.

Принципы zero trust network распространяются не только на условные логин-пароль пользователей. Важно проверять состояние личных устройств: наличие антивируса и его активность, актуальность баз сигнатур, отсутствие признаков отключения или обхода, а также состояние обновлений, шифрования диска, отсутствие признаков компрометации и многое другое.

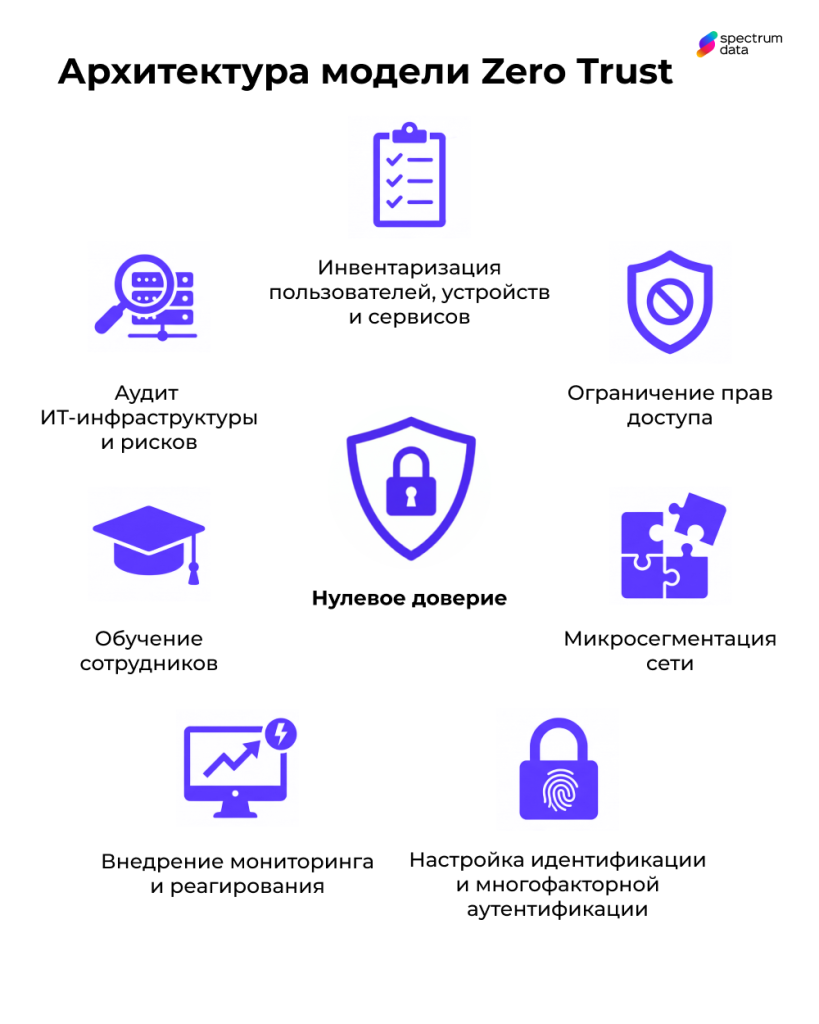

Архитектура нулевого доверия: особенности внедрения

Zero Trust architecture – это философия безопасности, которая признает, что угрозы могут прийти откуда угодно, и защищает каждый ресурс индивидуально.

Чтобы концепция «нулевого доверия» работала корректно и не вызывала недоверие команды, стоит придерживаться определенных стратегий и технологий внедрения.

Аудит ИТ-инфраструктуры и рисков

Фундаментальный этап, на котором вы перестаете думать о своей сети как о едином «замке» с внешними стенами, а начинаете видеть ее как сложную экосистему с множеством точек входа и внутренних границ.

Аудит помогает создать цифровую карту местности и лучше продумать подходящую архитектуру нулевого доверия: где находятся ваши самые ценные данные (финансовые отчеты, базы клиентов, исходный код), какие пути ведут к ним, какие уязвимости и пути утечки данных существуют в этих маршрутах.

Инвентаризация пользователей, устройств и сервисов

Каждый сотрудник, каждый ноутбук, каждый смартфон, каждый облачный сервис, каждый API-интерфейс получает свою уникальную идентификацию. Динамическая база знаний отслеживает, какой отдел использует определенный сервис, на каком устройстве работает конкретный сотрудник, какие данные обрабатывает это приложение. Это позволяет перейти от вопроса «Ты кто такой?» к более важному вопросу: «Что ты здесь делаешь и почему тебе это нужно?»

Настройка идентификации и многофакторной аутентификации

Традиционные логин и пароль можно украсть, скопировать, передать другому за несколько секунд.

Совершенно другой уровень защиты дает многофакторная аутентификация: комбинация того, что вы знаете (пароль), того, что у вас есть (смартфон с приложением-аутентификатором) и того, что вы есть (отпечаток пальца или распознавание лица). Но самое интересное, что система анализирует, откуда вы пытаетесь подключиться (офис, кафе, другая страна), в какое время, с какого устройства.

Ограничение прав доступа

Вместо того, чтобы давать сотруднику доступ ко всей финансовой системе, вы предоставляете ему доступ только к тем конкретным функциям, которые нужны для его работы, и только на то время, пока они нужны.

Бухгалтер может видеть платежные ведомости, но не может изменять настройки системы. Разработчик имеет доступ к коду, но не к данным клиентов. При этом права динамически меняются: если сотрудник переходит в другой отдел, его старые привилегии автоматически отзываются, а новые предоставляются.

Читайте также

Ролевая модель управления доступом (RBAC): что это и зачем она нужна

ролевая модель доступаМикросегментация сети

Сегмент для баз данных, сегмент для веб-серверов, сегмент для разработчиков, сегмент для бухгалтерии и так далее – нужно разбить корпоративную сеть на десятки или сотни изолированных сегментов. Между этими сегментами устанавливаются строгие правила: кто может с кем общаться, какой трафик разрешен, какие порты открыты.

Внедрение мониторинга и реагирования

Система учится понимать нормальное поведение каждого пользователя и устройства, и мгновенно реагирует на отклонения. Если бухгалтер, который обычно работает с 9 до 18 часов, вдруг пытается получить доступ к системе в 2 часа ночи, система не просто записывает это событие – она может временно заблокировать доступ и запросить дополнительную верификацию.

Обучение сотрудников

Самые сложные системы корпоративной безопасности по-прежнему уязвимы в том месте, где находится человек. Обучение Zero Trust формирует новую культуру информационной безопасности.

Сотрудники учатся не просто правилам, а пониманию философии «доверия 0», начинают видеть свою рабочую среду как территорию, где каждый запрос нужно проверять и осознанно действовать.

Обучение включает распознавание фишинговых атак, понимание важности сообщения о подозрительных событиях, осознание своей роли в общей системе безопасности.

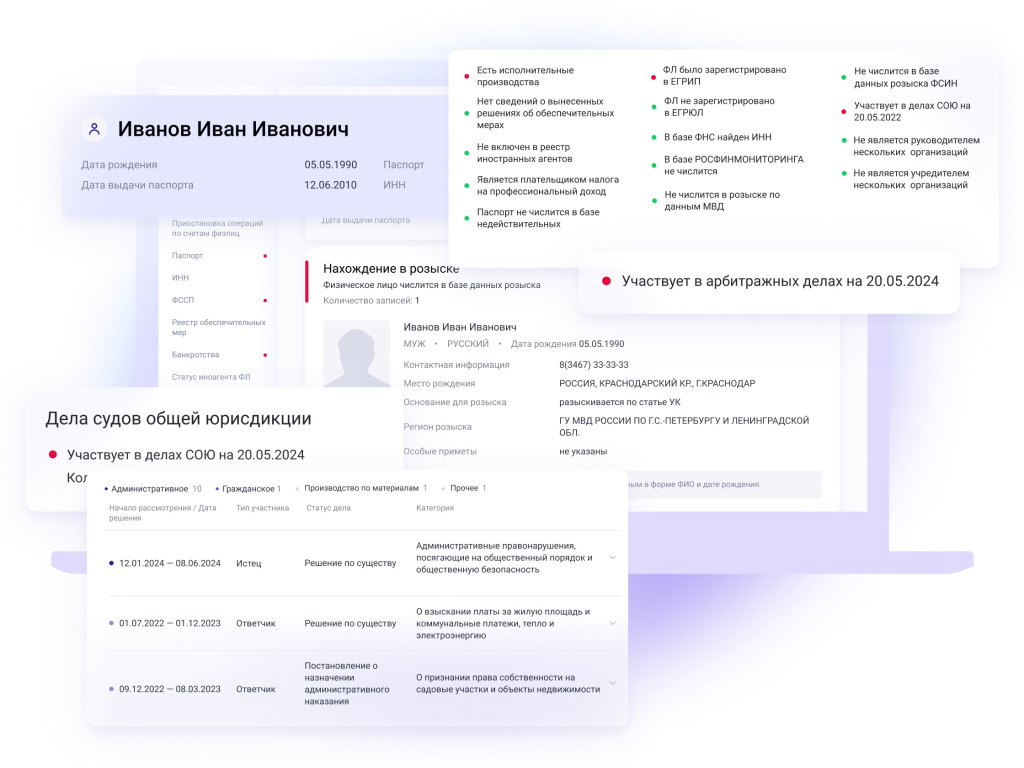

Работа с сотрудниками в соответствии с принципом Zero Trust начинается еще на этапе найма. Эффективным дополнением к ИТ-системам защиты служит автоматизированная проверка соискателей и сотрудников от SpectrumData, которая позволяет реализовать принципы непрерывной оценки благонадежности в кадровой политике.

Попробуйте комплексную проверку соискателя бесплатно

Оставьте заявку на демонстрацию сервиса и получите тестовые проверки

проверка соискателей и сотрудников

Сервис поможет оценить правовую и финансовую благонадежность лиц, что минимизирует экономические и репутационные риски. В соответствии с рекомендациями экспертов, такой контроль следует проводить каждые 2–4 недели, формируя тем самым замкнутый цикл безопасности, где и цифровые права, и персональный профиль работника находятся под постоянным и объективным наблюдением

Примеры использования Zero Trust

Компании переходят на «нулевое доверие» не просто ради безопасности, а для решения конкретных бизнес-проблем. Рассмотрим некоторые примеры крупных корпораций.

Google создал модель BeyondCorp в 2014 году, чтобы решить проблему удаленной работы сотрудников из публичных мест. Это ранняя реализация Zero Trust, где доступ к ресурсам определяется не местоположением, а проверкой личности сотрудника, состояния его устройства и типа запрашиваемого ресурса. В результате сотрудник с доверенным устройством может безопасно работать из любого места без VPN.

- Cisco

Для защиты облачных сервисов SaaS и корпоративной сети используется комплексное решение на базе Duo и Umbrella, которое обеспечивает многофакторную аутентификацию и DNS-фильтрацию. Технология Software-Defined Perimeter создает микросегментацию на уровне приложений, а платформа Tetration отслеживает поведение рабочих нагрузок для формирования базовых политик безопасности. Итогом внедрения становится стопроцентная видимость всего трафика и полностью автоматизированное создание политик защиты.

- Яндекс

Компания выстроила архитектуру, во многом похожую на концепцию BeyondCorp от Google. Сотрудники работают через систему, где доступ к внутренним ресурсам (коду, базам данных, логам) не зависит от того, находится ли человек в офисе или использует VPN. Безопасность строится на проверке состояния устройства, актуальности сертификатов и цифрового отпечатке браузера. Если система фиксирует подозрительную активность или устаревшее ПО на ноутбуке, доступ к сервисам блокируется автоматически.

- МТС

Оператор связи внедрил ZTNA (Zero Trust Network Access) для управления доступом огромного штата удаленных сотрудников и подрядчиков. Вместо классического VPN, дающего доступ ко всей подсети, используются гранулярные политики. Подрядчик видит только те конкретные приложения или серверы, которые необходимы ему для работы по контракту, а система постоянно анализирует его поведение на предмет отклонений от нормы.

Законодательная база России по Zero Trust

Концепция Zero Trust гармонично интегрируется в российское правовое поле в сфере защиты информации. Однако для исключения юридических рисков, особенно при взаимодействии с объектами критической информационной инфраструктуры (КИИ), обработке персональных данных или выполнении государственных контрактов, архитектура безопасности с нулевым доверием должна опираться на действующие регламенты.

Законодательство РФ устанавливает необходимость проведения регулярных проверок и аудитов в зависимости от специфики деятельности организации:

- для субъектов КИИ процедуры контроля регламентируются положениями Федерального закона №187-ФЗ;

- в отношении информационных систем персональных данных (ИСПДн) действуют нормативные акты ФСТЭК России, включая приказы №21, №239 и №235;

- кредитно-финансовые организации обязаны подтверждать соответствие уровня защиты стандартам ГОСТ Р 57580.1–2017 и профильным отраслевым требованиям.

Преимущества Zero Trust для бизнеса

Zero Trust security обладает многими преимуществами. Например, снижает риски кражи учетных данных благодаря постоянной верификации, ограничивает «радиус поражения» через минимальные привилегии и сегментацию, лучше выявляет аномалии за счет непрерывного мониторинга, а также более удобно и безопасно организует удаленный доступ.

Кроме того, подход Zero Trust access помогает проще контролировать права, быстрее расследовать инциденты, вычислять инсайдеров и подтверждать выполнение требований по ИБ.

Типичные ошибки и барьеры внедрения Zero Trust

К типовым ошибкам и барьерам внедрения можно отнести:

- ожидание, что кибербезопасность можно просто купить как «готовую коробку»;

- желание разом внедрить все элементы и сразу получить идеальную модель Zero Trust;

- пренебрежение требованиями 152-ФЗ, 187-ФЗ и 149-ФЗ;

- недооценка человеческого фактора: сотрудников нужно вовлекать и обучать;

- отсутствие единого центра, где собираются и анализируются события ИБ.

Zero Trust подразумевает переработку архитектуры, более строгую и прозрачную модель доступа, участие людей и базовую дисциплину в информационной безопасности.

Принцип Zero Trust: главное

Zero Trust – это современная основа кибербезопасности, которая кардинально меняет традиционный подход. Основной принцип: «никому не доверяй и все проверяй». Каждый запрос к ресурсам компании должен проходить строгую проверку, независимо от его источника.

Zero Trust опирается на непрерывную идентификацию через MFA, ограничение прав до минимума, микросегментацию сети и постоянный анализ поведения. Успешное внедрение требует поэтапного подхода: от аудита рисков и защиты систем до настройки IAM-инструментов и обучения сотрудников.

Преимущества:

- повышение безопасности в гибридных средах;

- соответствие регуляторным требованиям;

- снижение рисков утечек данных;

- гибкость для современных бизнес-моделей.

Принцип «нулевого доверия» должен строго соответствовать нормативно-правовой базе для минимизации юридических угроз. Также важно избегать ошибок: к ним можно отнести попытку создать все сразу без поэтапного подхода, недооценивать важность изменения процессов и культуры, фокусировку только на технологиях без интеграции с бизнес-процессами, а также недостаточное обучение сотрудников.

Часто задаваемые вопросы

Обязательно ли внедрять Zero Trust полностью?

Нет, можно внедрять поэтапно. Сначала усилить идентификацию (MFA, условный доступ), затем ограничить права (минимальные привилегии), дальше сегментировать доступ к приложениям и улучшать мониторинг.

Подходит ли Zero Trust для малого бизнеса?

Да, особенно при удаленной работе, при использовании облачных сервисов и BYOD.

Чем Zero Trust отличается от классической ИБ?

Классическая информационная безопасность строится по принципу периметра, где внутренняя сеть считается доверенной зоной, а внешние угрозы отсекаются на границе. В этой модели пользователь, однажды прошедший проверку, получает широкий доступ к ресурсам внутри системы. В архитектуре Zero Trust местоположение пользователя не дает ему преимуществ: каждое устройство, приложение и подключение подвергаются проверке каждый раз при попытке доступа.

Сколько времени занимает внедрение Zero Trust?

От 3–6 месяцев для малого бизнеса до 1–2 лет для крупной компании (полная трансформация архитектуры, обучение, интеграция).

Автор: Юлия Филиппова