Современные технологии становятся все более сложными, но парадокс в том, что один из наиболее эффективных методов взлома системы не требует сложных программных алгоритмов или высокотехнологичных средств.

Согласно отчету компании по информационной безопасности Positive Technologies, 51% успешных атак на бизнес во втором квартале 2024 года были осуществлены методами социальной инженерии. Чтобы не пополнить печальную статистику – читайте нашу статью и совершенствуйте свою систему безопасности.

Наши эксперты:

Марина Пробетс

- интернет-аналитик, эксперт компании «Газинформсервис»

Павел Коваленко

- директор центра противодействия мошенничеству компании «Информзащита»

Что такое социальная инженерия?

Социальная инженерия — это манипулирование людьми с целью получения конфиденциальной информации или доступа к защищенным системам. В отличие от технических кибератак, таких как взлом паролей или использование вредоносного ПО, инженерия социальных манипуляций ориентирована на психологическое влияние на жертву.

Преступники используют доверие, страх, жадность или любопытство, чтобы заставить человека добровольно раскрыть свои данные или выполнить определенные действия. Основная цель социальной инженерии — получить доступ к системам или данным, в том числе составляющим коммерческую тайну, без необходимости преодолевать сложные технические барьеры.

Виды атак с использованием социальной инженерии

Существует множество методов социального инжиниринга, каждый из которых ориентирован на определенные слабости человека. Рассмотрим самые распространенные виды атак.

Фишинг

Фишинг – это рассылка поддельных писем, которые имитируют сообщения от руководства, партнеров компании, банков, государственных учреждений или интернет-сервисов. Обычно при фишинге используют вызывающие тревогу заголовки, пуш-уведомления, вроде «Ваш аккаунт заблокирован», «Подтвердите платеж», «Ваша карта будет заблокирована через 24 часа».

Цель — заставить получателя перейти по вредоносной ссылке или предоставить конфиденциальную информацию, логины или пароли.

«Такие атаки опасны тем, что могут использоваться не только для банального мошенничества с вытягиванием денег, но и для взломов компьютеров и целых информационных систем компаний, – говорит директор центра противодействия мошенничеству компании «Информзащита» Павел Коваленко. – Сотрудники компании получают рассылку якобы с корпоративного портала или от руководителя, переходят по фейковой ссылке, оставляют свои персональные данные для входа, а дальше злоумышленник взламывает компьютер, информационные системы компании и так далее».

Клон-фишинг (Clone Phishing)

Клон-фишинг — это усовершенствованный вид фишинга, где социальный инженер создает копию реального сообщения, которое жертва уже получала. В таком сообщении мошенник добавляет вредоносную ссылку или прикрепляет файлы с вирусами. Адрес отправителя при этом делается очень похожим на адрес, откуда пришло письмо-оригинал.

«С развитием технологий мошенники все чаще прибегают к использованию искусственного интеллекта (ИИ) для создания более реалистичных фишинговых писем, голосовых сообщений и изображений. Также мошенники создают поддельные веб-сайты и приложения, имитируя настоящие, чтобы ввести жертв в заблуждение и завладеть их данными», – добавляет эксперт компании «Газинформсервис» Марина Пробетс.

Вишинг и смишинг

Вишинг — это разновидность фишинга, которая использует телефонные звонки. Мошенник звонит жертве и пытается выудить конфиденциальные данные или деньги.

Смишинг, он же SMS-фишинг, работает аналогично, но вместо звонков злоумышленники используют текстовые сообщения. В них могут содержаться ссылки на вредоносные сайты или просьбы перезвонить для «уточнения информации».

Фишинговое сообщение может прийти не только как SMS, но и в мессенджер. Такая форма социальной инженерии опасна тем, что мошенники могут автоматизировать рассылку или «угнать» аккаунт человека, которому доверяет жертва.

Претекстинг

Претекстинг — это создание сценария или предлога, благодаря которому жертву убеждают выполнить нужные злоумышленнику действия. Эта техника требует предварительного изучения жертвы, чтобы сделать ложный рассказ более убедительным.

«Я получила сообщение от «генерального директора» с моей предыдущей работы, в котором та говорила, что ей очень страшно, потому что к ней приходили сотрудники ФСБ и проводили проверку. В сообщении меня просили принять звонок от сотрудников и следовать их инструкциям. В этом кейсе несколько факторов, которые могут заставить доверчивого человека поверить в происходящее: хорошие отношения с бывшим работодателем, просьба о помощи и проверка ФСБ».

Baiting (приманка)

Байтинг – это некая выгода, которую человеку предлагают получить бесплатно. Это может быть пиратский софт, рекламный баннер, ведущий на сайт-подделку, несуществующая акция якобы от известного бренда. Чтобы воспользоваться таким предложением, нужно ввести личные данные, которые попадут к мошенникам.

«Злоумышленники применяют специализированные программы, известные как exploit-kit, которые используют уязвимости в операционных системах и браузерах для получения доступа к компьютерам своих жертв», – комментирует Марина Пробетс.

Байтинг может быть не только виртуальным. Например, человек может «случайно» выиграть айфон со шпионским оборудованием или найти флешку с вирусом.

Quid pro quo («услуга за услугу»)

Эта техника основана на предложении чего-то взамен за получение информации. Например, злоумышленник связывается с жертвой и предлагает нечто ценное: бесплатную программу, скидку или техническую поддержку, а в ответ просит доступ к конфиденциальной информации.

Как распознать атаку с социальной инженерией

Распознать социальную инженерию может быть сложно, так как злоумышленники используют психологические манипуляции, играют на чувствах страха или доверия.

«Когда человек испытывает сильные эмоции, он ему сложнее мыслить рационально, возникает желание быстро решить проблему или довериться «знакомому», «сотруднику банка» или «представителю власти» возрастает», – отмечает Марина Пробетс.

Однако есть верные признаки социальной инженерии. На что стоит обратить внимание, рассказывают наши эксперты.

Пишут со странных адресов или звонят с незнакомых номеров

«Если вам позвонили с неизвестного номера или через мессенджер, отправили письмо со странного адреса – это уже повод насторожиться. Такие звонки и письма всегда должны вызывать сомнения, – отмечает Павел Коваленко. – Лучше всего положить трубку и самостоятельно позвонить по известному вам номеру человека, от которого якобы поступил звонок или пришло sms».

Давят на эмоции

«Мошенники всегда стараются вызвать у жертвы чувство страха и неизбежности трагедии. Например, говорят, что человек или его близкие находятся в опасности – возникли проблемы с полицией, кто-то попал в аварию и так далее», – приводит примеры Павел Коваленко.

Злоумышленники могут использовать не только негативные эмоции, а играть, например, на чувстве долга, любопытстве, желании помочь.

Не дают времени подумать

«Мошенники часто создают ощущение срочности, чтобы жертва не задумывалась о возможных последствиях. Если чувствуете давление, особенно когда вас просят что-то сделать сию секунду, прекратите разговор. Помните, что вы всегда можете самостоятельно перезвонить по любому номеру», – предупреждает Марина Пробетс.

Предлагают нарушить тайну

«Мошенники могут явно предлагать нарушить правила информационной безопасности: передать свои данные кому-то по почте или сказать код подтверждения в банке. Кто бы ни убеждал вас, не делайте этого, только если уверены на 100%, с кем именно разговариваете», – предостерегает Павел Коваленко.

Соц инженер может потребовать сохранить ваш разговор втайне. Подобные просьбы – дополнительный повод насторожиться.

Как защититься от атак социальной инженерии

Предотвращение атак социальной инженерии требует как технических мер, так и развития навыков осознанного поведения в сети. Вот три эффективных способа защиты.

Обучение и осведомленность

Регулярные тренинги по информационной безопасности для сотрудников — один из лучших способов снизить риски. Знание основных методов социальной инженерии и признаков атак поможет быстро распознать угрозу.

«Не устану повторять о важности дополнительного обучения для сотрудников. Нужно обратить внимание на необходимость внедрения основ кибербезопасности и методов социальной инженерии в рабочие процессы. Также следует разработать четкий регламент действий в случае звонка от службы безопасности банка», – рекомендует Марина Пробетс.

Нужно сделать так, чтобы сотрудники стали психологически устойчивыми и не доверяли неожиданным предложениям или запросам, особенно если они кажутся подозрительно привлекательными или угрожающими.

Программная и техническая защита информации

Еще один способ предотвратить атаки с использованием социальной инженерии – защитить данные, оборудование и информационную сеть. Например, ввести систему многофакторной аутентификации, отслеживать трафик с помощью DLP-систем и использовать прочее ПО для защиты от утечек информации.

«Работодателям настоятельно рекомендуется использовать антивирусное программное обеспечение и регулярно проводить аудит безопасности для выявления и устранения потенциальных уязвимостей в системе», – говорит Марина Пробетс.

«Антифрод также помогает фиксировать фишинговые письма и помечать их до того, как сотрудник его откроет, — добавляет Павел Коваленко. – Такие системы крайне эффективны, поэтому компании почти всегда имеют их».

Проверки сотрудников

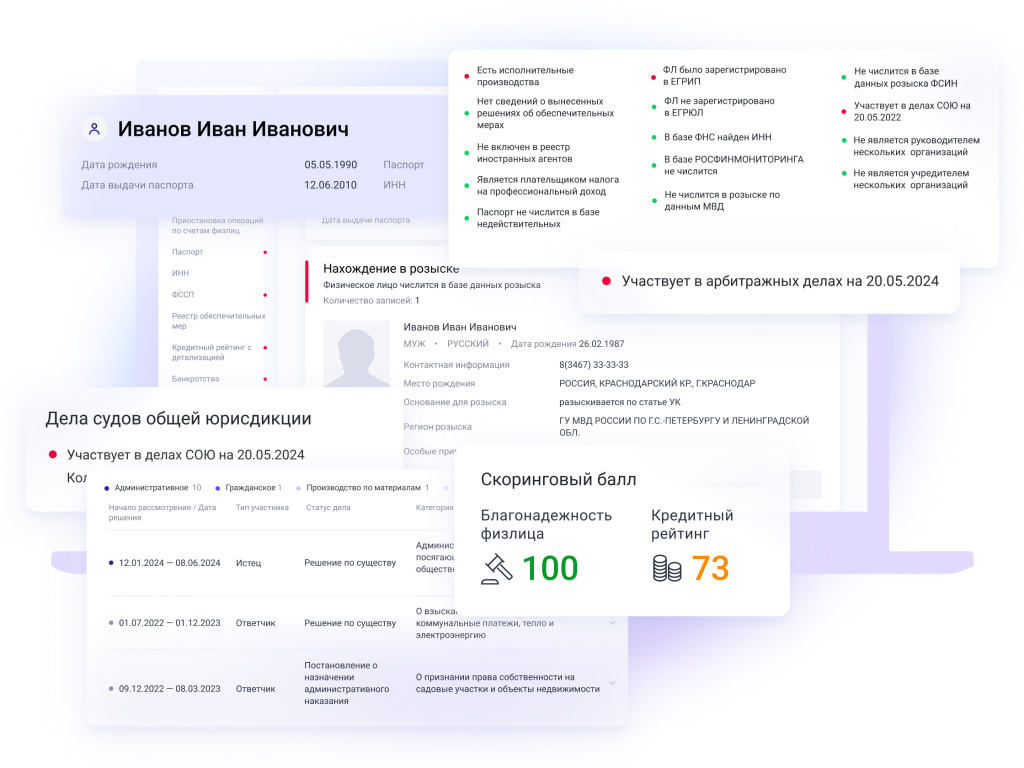

Проверка благонадежности потенциальных сотрудников – важный шаг для защиты бизнеса от социальной инженерии. Анализ финансового и правового профиля соискателей позволяет выявить потенциальные риски и определить наиболее уязвимых сотрудников.

Попробуйте сервис по проверке сотрудников бесплатно

Оставьте заявку на демо-доступ и получите 4 тестовые проверки

проверка сотрудников

Так, люди, которые в прошлом имели проблемы с законом, могут поддаться угрозам от лица мнимых полицейских или фсбшников. А обремененными крупными долгами могут повестись на обещание легких денег.

Провести комплексный анализ человека по паспортным данным можно через сервис «Проверка соискателей в один клик» от SpectrumData. С его помощью можно за 3 минуты получить полный отчет* о важных сферах жизни будущего работника, основанный на сведениях от 70 государственных официальных баз данных.

Часто задаваемые вопросы

Какой метод социальной инженерии самый распространенный?

Чаще всего встречается несколько основных видов атак:

- телефонные звонки;

- фишинговые рассылки;

- рассылки через ботов;

- сообщения от взломанных доверительных аккаунтов в мессенджерах.

Чем опасна социальная инженерия?

Соц инженерия опасна тем, что играет на человеческих эмоциях и использует психологические приемы манипуляции. Это значит, что при должном уровне подготовки злоумышленника и правильно выбранном моменте попасться может практически кто угодно.

Злоумышленники работают по скриптам, зачастую составленными профессиональными психологами. Они следят за инфополем и используют актуальные темы. Оказаться на крючке мошенников, вопреки стереотипам, могут и высокообразованные люди.

Что является лучшей защитой от социальной инженерии?

Лучшей защитой от социальной инженерии является осведомленность. Если вы хотите защитить сотрудников от атак мошенников, информируйте команду о существующих угрозах и методах манипуляции. Обучение, использование двухфакторной аутентификации и проверка подозрительных сообщений — ключевые меры для защиты компании от социальной инженерии.

Автор: Михаил Нохрин

*обязательным условием для отправки запроса на формирование отчета является наличие согласия проверяемого физического лица на обработку персональных данных, полученного в порядке, установленном 152-ФЗ «О персональных данных»