Замечали ли ваши айтишники, как в компании появляются «левые» чаты, файлообменники или онлайн-сервисы, о которых никто официально не говорил?

На первый взгляд – безобидная или даже полезная инициатива. Но на практике такие решения – тихая угроза, способная обойти любые системы безопасности.

Разберем, что такое shadow IT, почему оно появляется и как держать его под контролем.

Что такое теневое ИТ?

Shadow IT — это использование сотрудниками IT-решений (устройств, программ, сервисов), которые не санкционированы и не контролируются корпоративным IT-отделом.

Основные примеры в современном бизнесе

Посмотрим пристальнее на Shadow IT: что это на практике?

Теневая ИТ-инфраструктура компании складывается из инструментов и сервисов, которые сотрудники решили использовать без прямого разрешения работодателя и айтишников.

|

Категория |

Примеры |

|

Устройства |

Личные ноутбуки, смартфоны, флешки, внешние диски |

|

Программы |

Неучтенные приложения для работы с документами, графикой, CRM или аналитикой |

|

Онлайн-сервисы |

Облачные хранилища, мессенджеры, таск-менеджеры, платформы для видеоконференций и совместной работы |

|

Нейросети и ИИ-инструменты |

ChatGPT, Midjourney, Copilot и другие сервисы, куда сотрудники могут загружать рабочие данные |

|

Расширения и плагины |

Дополнения к браузеру или офисным программам, которые получают доступ к корпоративным данным или внешним API |

Основные причины появления shadow IT

Теневое ИТ не возникает просто так. Как правило, оно имеет реальную ценность для работников: помогает им быстрее работать, упрощает рутину, облегчает общение с коллегами…

Возникновение теневого айти – это сигнал для бизнеса. Значит что-то идет не так и можно сделать лучше. Понимание причин помогает не просто выявлять shadow IT, но и выстраивать эффективную стратегию управления компанией.

Медленные внутренние процессы и бюрократия

По правилам, чтобы получить нужный софт, работник должен подать заявку IT-департаменту, получить согласие руководителя, дождаться согласования, а потом и установки программы.

Если это занимает много времени, а дедлайны горят, shadow IT помогает обойти формальности и сразу приступить к работе.

Отсутствие удобных корпоративных инструментов

Разработка корпоративных продуктов – частая практика. Но когда собственные разработки компании сложные, медленные или неудобные, сотрудники выбирают простые и привычные сторонние инструменты.

Удаленная работа и рост SaaS-сервисов

С увеличением количества удаленных сотрудников и популярностью облачных сервисов (SaaS) становится проще использовать инструменты без согласования с IT. Люди подключаются к внешним платформам для совместной работы, обмена файлами или автоматизации рутинных задач.

Блокировка приложений на территории России

Ограничения и блокировки популярных программ и сервисов заставляют сотрудников искать альтернативные решения. Например, пиратские версии программ или малоизвестные платформы с аналогичными функциями.

Отсутствие понимания рисков и ИТ-политик со стороны бизнес-подразделений

Неосведомленность о правилах, политике безопасности и возможных последствиях использования сторонних технологий приводит к непреднамеренному появлению shadow IT. Часто сотрудники просто не знают, какие инструменты допустимы, а какие могут создавать проблемы для компании.

Основные риски и угрозы shadow IT

Теневое IT создает зоны неопределенности, где корпоративная безопасность и защита данных ослабевают. Рассмотрим основные угрозы, которые могут возникнуть при использовании неконтролируемых технологий.

Утечка и потеря данных

Сотрудники могут загружать корпоративную информацию на сторонние сервисы или личные устройства без защиты. Это повышает риск случайной или целенаправленной утечки, а также потери важных данных.

Нарушения закона

Неконтролируемые приложения и сервисы могут не соответствовать законам о защите данных или отраслевым стандартам. Это создает юридические риски и может привести к штрафам или санкциям.

Вирусы, вредоносное ПО и кибератаки

Неофициальные программы и плагины часто обходят корпоративные антивирусы и средства защиты. Shadow IT может стать источником вирусов, троянов и других киберугроз.

Проблемы с интеграцией и управлением

Сторонние сервисы не всегда совместимы с корпоративными системами. Это создает хаос в процессах, усложняет контроль и ведет к ошибкам в работе и отчетности.

Снижение прозрачности и контроля

Когда ИТ-отдел не видит, какие технологии используются, невозможно полностью управлять доступом к данным, следить за безопасностью и оценивать нагрузку на инфраструктуру.

Как выявить теневые ИТ в компании

Выявление shadow IT — первый шаг к контролю и минимизации рисков. Понимание того, какие технологии и сервисы используют сотрудники без согласования с IT, позволяет вовремя принимать меры и интегрировать их в безопасную корпоративную среду.

Аудит используемых приложений и устройств

Регулярная проверка того, какие программы, сервисы и устройства подключаются к корпоративной сети, помогает выявить несанкционированные решения. Используются журналы активности, списки установленных приложений и мониторинг сетевого трафика.

Опросы и интервью с сотрудниками

Прямое общение с командами и подразделениями позволяет понять, какие инструменты они используют для работы, и выявить «незарегистрированные» приложения и сервисы.

Мониторинг облачных сервисов и SaaS

Анализ корпоративного трафика на предмет подключения к внешним облачным платформам помогает выявлять shadow IT. Сюда входят как популярные SaaS-сервисы, так и менее известные онлайн-приложения.

Использование специализированных инструментов

Существует ряд программ и сервисов, которые помогают IT-отделу автоматически выявлять теневые ИТ в компании.

К таким инструментам относятся:

- CASB – Cloud Access Security Broker.

- Системы мониторинга сети и трафика.

- DLP-системы.

- Утилиты управления программным обеспечением.

Шаблон методики поиска теневых IT

Для системного выявления shadow IT используйте пошаговый подход, где каждая стадия предполагает конкретное действие IT-отдела и бизнес-подразделений.

Соберите информацию о текущих приложениях и устройствах

- Создайте список всех официально разрешенных программ, сервисов и устройств.

- Зафиксируйте наблюдения сотрудников и данные сетевого мониторинга.

Проверьте сетевой трафик и подключения к облачным сервисам

- Используйте системы мониторинга сети и DLP для выявления сторонних соединений.

- Отследите, какие сервисы используются без официального согласования.

Определите реальные потребности и привычки сотрудников

- Проведите опросы или короткие интервью, чтобы узнать, какие инструменты команды используют на практике.

- Мотивируйте сотрудников честно делиться информацией, без страха наказания.

Проанализируйте и классифицируйте найденное shadow IT

- Разделите технологии по категориям: устройства, программы, SaaS-сервисы, нейросети.

- Оцените критичность каждого инструмента и возможность его безопасного контроля.

Проверьте пользователей shadow IT

Если в ходе проверки выяснилось, что найденный инструмент заражен вирусом или умеет сливать данные налево, то нужно проверить и того, кто принес его в компанию. Возможно это было сделано злонамеренно, а удобство пользования – всего лишь прикрытие.

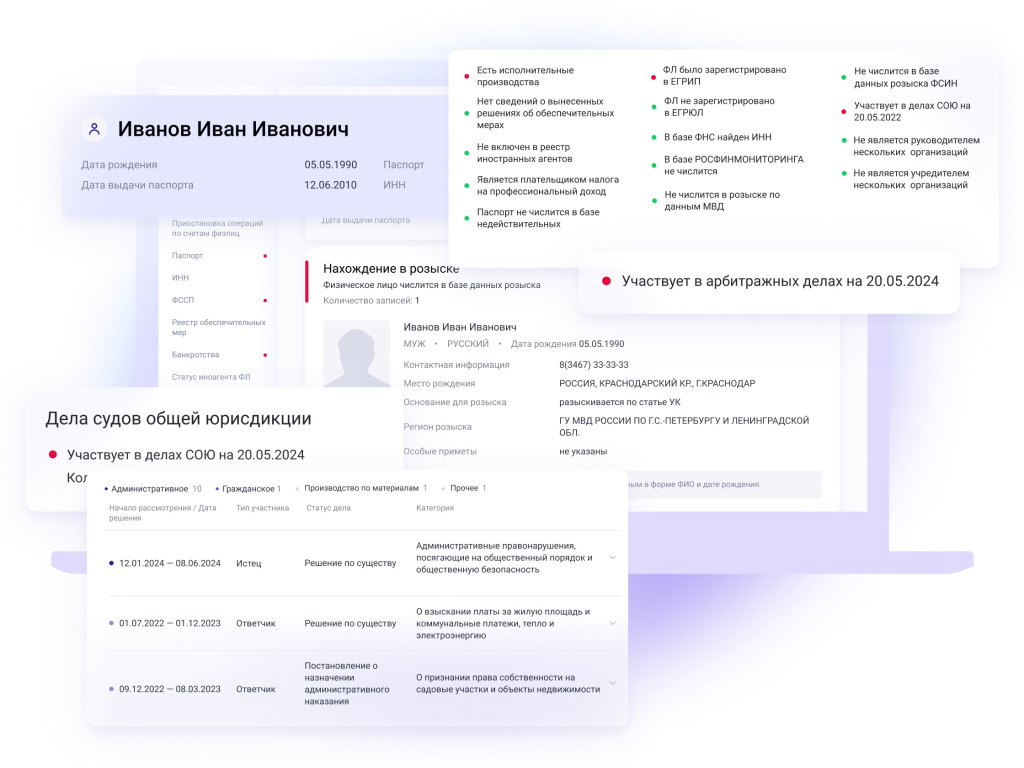

Для проверки сотрудников есть специализированные инструменты. Например, сервис проверки соискателей и работников от SpectrumData. Этот сервис проверит работника или соискателя по десяткам баз данных и покажет, нет ли в его биографии темных пятен. Вдруг он установил на корпоративный компьютер шпионский софт, чтобы покрыть долги или помочь конкурентам?

Попробуйте сервис для проверки сотрудников бесплатно

Оставьте заявку на демо и получите тестовые проверки

проверка сотрудников онлайн

Весь профиль финансовой и правовой благонадежности будет доступен в удобном отчете.

Документируйте результаты и разработайте план действий

Создайте карту теневого IT с указанием владельцев, способов использования и приоритетов контроля.

Это станет основой плана для дальнейших действий.

Как бороться с теневыми ИТ: стратегии и инструменты

Итак, вы выявили кто, что и зачем использует без ведома IT-специалистов и начальства. Теперь пора брать теневые инструменты под контроль.

Есть три варианта возможных действий:

- Запретить.

- Интегрировать.

- Заменить.

Вот как эти стратегии можно реализовать.

|

Стратегии |

Инструменты |

|

Запретить |

DLP-системы |

|

Системы мониторинга сети и трафика |

|

|

Утилиты управления ПО |

|

|

Внутренние инструкции и регламенты по ИБ |

|

|

Интегрировать |

Корпоративные стандарты и акты |

|

Корпоративные аккаунты |

|

|

Брокер безопасности доступа к облаку (CASB) |

|

|

Технологии SSO и IDM |

|

|

Корпоративный VPN и прокси |

|

|

Аудит доступа |

|

|

Внутренние регламенты по интеграции сервисов, стандарты безопасности |

|

|

Заменить |

Оценка потребностей сотрудников |

|

Подбор готовых инструментов |

|

|

Разработка или усовершенствование собственных сервисов |

|

|

Обучение сотрудников |

Можно выбрать что-то одно, а можно совместить. Чтобы выбрать конкретные шаги, оцените все инструменты, которые используют ваши работники. Такой анализ поможет понять, что делать.

Какие действия предпринять в зависимости от особенностей shadow it:

- Если программа, которую использует сотрудник, содержит вирусы, трояны, шпионское ПО или эксплойты, ее следует заблокировать и найти безопасную альтернативу.

- Любой софт или инструмент, нарушающий законы, например, закон о персональных данных или авторские права, также нужно немедленно запретить.

- Если программа безопасна и IT-специалисты могут ее контролировать, то ее можно интегрировать.

- Если безопасно интегрировать софт или сервис не получится, то нужно найти или разработать какой-то инструмент на замену. Главное, чтобы он был не менее полезным и удобным.

Помните: никаких репрессий и наказаний. Если какой-то популярный в коллективе инструмент нельзя использовать, то объясните почему и подберите альтернативу. Не запугивайте команду, а общайтесь и изучайте их потребности. Так вы не только возьмете под контроль shadow IT, но и повысите лояльность и эффективность работников. А запуганные сотрудники наоборот, будут тщательнее прятаться.

Shadow IT: главное

- Теневое айти – это любые it-решения, которые сотрудники используют без ведома начальства. Это могут быть, например, мессенджер, парсер или нейросеть. Главное, что «уводит» инструмент в тень, это отсутствие контроля со стороны IT-шников.

- Как правило, появление shadow IT – это показатель, что работа построена неэффективно: у сотрудников нет удобных или эффективных программ и сервисов, поэтому они ищут решения на стороне.

- Теневое IT несет потенциальную угрозу: вирусы, утечки данных или нарушения законодательства. Поэтому его нужно искать и контролировать.

- Искать сторонние программы в корпоративной системе можно как с помощью технологий, так и беседуя с сотрудниками. Нужно делать так, чтобы подчиненные не боялись говорить о нехватке ресурсов.

- Все обнаруженные элементы shadow IT можно запретить, интегрировать или заменить. Чтобы выбрать конкретный шаг, нужно проанализировать, насколько обнаруженный инструмент опасен, полезен и можно ли взять его под контроль.

Часто задаваемые вопросы

Какие есть примеры shadow IT?

Классические примеры shadow IT – использование личных облачных хранилищ вроде Google Drive или Dropbox для передачи рабочих файлов, мессенджеров Telegram и WhatsApp для обсуждения корпоративных тем, а также несанкционированных инструментов вроде ChatGPT или Canva.

Все они удобны, но обходят контроль IT-отдела, что создает риск утечек данных и нарушений политики безопасности компании.

В чем разница между Shadow IT и Rogue IT?

- Shadow IT — это использование неутвержденных, но, как правило, безопасных внешних сервисов.

- Rogue IT — более опасная категория, когда намеренно создаются или используются обходные системы, нарушающие корпоративные или правовые нормы. Например, скрытые серверы или нелицензионное ПО.

Является ли ChatGPT shadow IT?

Да, если используется без одобрения компании, он относится к shadow IT. Особенно это касается случаев, когда сотрудники вводят в нейросеть конфиденциальные данные или загружают рабочие документы.

Однако при интеграции ChatGPT в корпоративную инфраструктуру с контролем доступа, политикой безопасности и отдельной учетной записью он перестает быть теневым.

Почему люди используют shadow IT?

Главная причина – удобство и скорость. Сотрудники выбирают сторонние сервисы, потому что корпоративные инструменты часто сложны, медленно работают или имеют ограниченные возможные. Shadow IT позволяет быстро решить задачу, обменяться файлами или автоматизировать рутину.

Автор: Михаил Нохрин