В наше время защита данных имеет весомое значение буквально во всех сферах деятельности, начиная бытовой информацией и заканчивая данными крупных компаний. Защита данных в период цифровизации, информационных войн, обилия информации в онлайн-доступе не просто важна или рекомендована, но обязательна для обеспечения защиты от вторжения в частную жизнь или сохранности рабочих документов – например, составляющих коммерческую тайну. Сегодня разберем, что такое криптографические методы защиты информации и как они работают, какие средства криптографической защиты существуют и на какие классы они делятся.

Что такое СКЗИ?

Начнем с основных понятий. Прежде всего, что такое криптография? Это определенная технология шифрования данных. С ее помощью информацию невозможно прочитать, просмотреть или прослушать без ключей для расшифровки.

В криптографии есть два основных элемента: алгоритмы и ключи. Алгоритмы отвечают за видоизменение информации, то есть это некоторые правила, цепочки действий. А ключи используют как раз для шифрования и расшифровки.

На самом деле шифрование данных – это далеко не новая технология, ей уже не одна тысяча лет. Со временем и новыми тенденциями изменяются только методы и средства.

Средства криптографической защиты информации (СКЗИ) – это некоторые устройства или программы, которые используют для шифрования и расшифровки данных. Также средства могут использовать для проверки, была ли зашифрована информация или нет.

Например, вспомним шифр Цезаря. Он достаточно прост и используется до сих пор. Его суть такая: каждая буква в зашифрованной информации меняется на совершенно другую, которая находится на определенное число позиций в сторону от реальной (не важно, вправо или влево по алфавиту). К примеру, буква «А» заменяется буквой «Г», которая находится на 3 позиции правее. В таком случае, буква «Б» заменяется на «Д» и так далее.

В наше время, конечно, такой способ шифрования данных не самый надежный, ведь сейчас существует множество программ по подбору ключей. Они есть даже в свободном доступе для любого обычного человека, так что расшифровать такой или подобный код проблем не составит.

В каких сферах применяется криптография?

Обеспечение безопасности данных – очень важный процесс в любой отрасли. Именно поэтому криптография применяется буквально во всех сферах нашей жизни: финансовые операции, сохранение под защитой личных данных, переписки, сохранность конфиденциальности этого общения, безопасное подключение (к примеру к сети WI-FI), обмен электронными документами, госслужба и военные переговоры. Рассмотрим подробнее, о чем идет речь.

- Финансы.

Обычно люди об этом не задумываются, но на деле все транзакции, даже самые казалось бы незначительные, например, оплата молока в магазине, закодированы банком. То есть здесь обязательно используются средства криптографической защиты информации, чтобы о ваших переводах и оплатах не смогли узнать те люди, которым эта информация может понадобиться, например, для мошенничества.

Сейчас для нас оставить личные данные в Интернете – обычное дело. Многие веб-сайты требуют ваше имя, фамилию, возраст, адрес электронной почты и прочую информацию. Но задумывались ли вы о защите этих данных различными сайтами? Именно для сохранения конфиденциальности информации интернет-ресурсы используют методы криптографического шифрования для ваших данных.

- Конфиденциальность общения.

Говоря о личных данных, вспомним, что сейчас большая часть нашего общения происходит в режиме онлайн, и далеко не каждого привлекает перспектива попадания личных или деловых переписок в чужие руки. Особенно обывателей беспокоит сохранность данных в мессенджерах, об этом часто говорят и спорят, на какой платформе безопаснее всего общаться, передавать файлы. Своими ключами шифрования сейчас славится Telegram. Второй мессенджер, который воспользовался шифрованием – WhatsApp. Все развитые компании стремятся обеспечить своим пользователям безопасность в той или иной мере.

- Безопасность подключения.

Криптографию используют даже для подключения к публичным сетям Wi-Fi. Приятно осознавать, что даже когда вы работаете из коворкинга или кофейни, подключаясь к бесплатной сети, ваши данные остаются под защитой.

- Электронные документы.

Уже давно никто не отправляет «посыльных» с документами, сейчас их отправляют в электронном варианте. Даже подписывают документы в режиме онлайн с помощью электронных подписей. И, конечно, здесь также используются средства криптографической защиты. Для защиты документов зачастую используют повышенную защиту – сложные ключи.

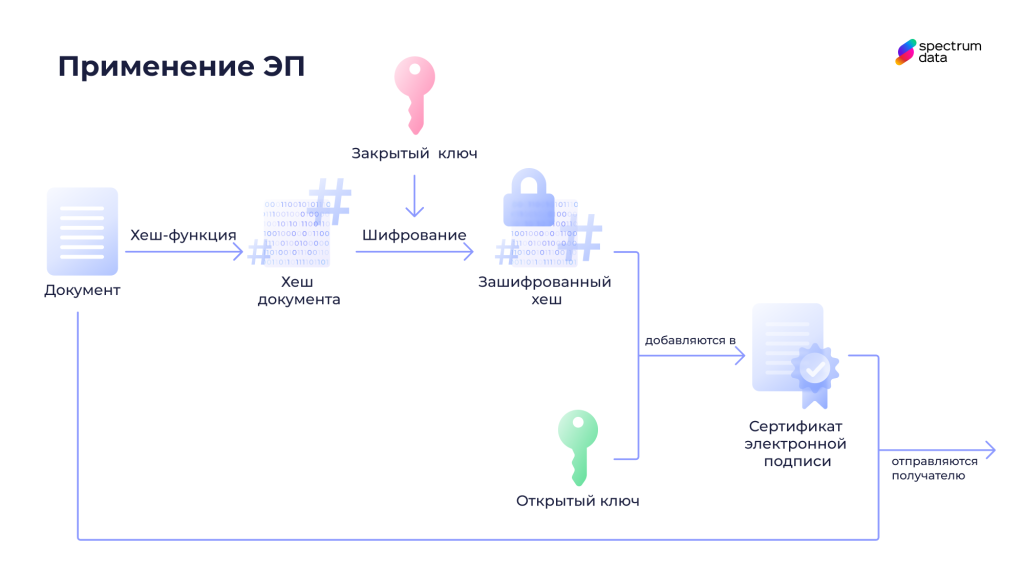

Механизм проставления электронной подписи схематично можно представить так:

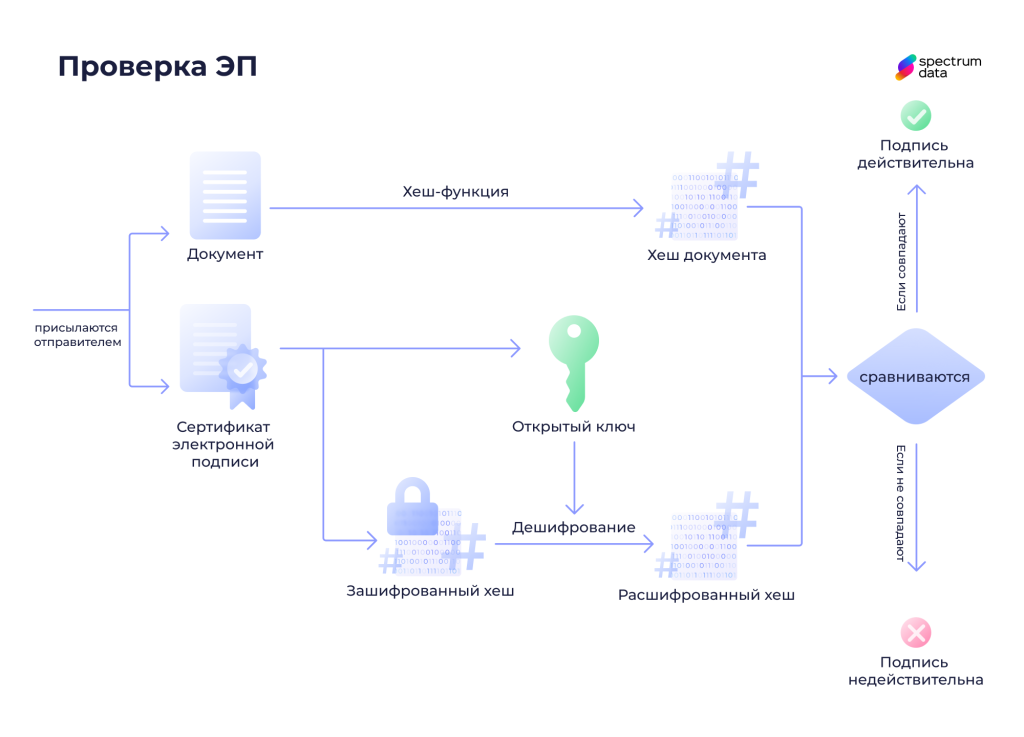

Сертификат электронной подписи, или сертификат открытого ключа, содержит данные об отправителе и сведения, которые требуются для проверки авторства документа и подтверждения его подлинности. Как происходит проверка, если описать ее в соответствии с криптографическими методами защиты:

Такой алгоритм применения и проверки ЭП позволяет установить, менялся ли документ уже после того, как отправитель поставил электронную подпись – в таком случае при проверке хеши не совпадут.

Такой алгоритм применения и проверки ЭП позволяет установить, менялся ли документ уже после того, как отправитель поставил электронную подпись – в таком случае при проверке хеши не совпадут.- Госслужбы.

Если защищают переписки и данные обычных людей, то стоит ли говорить о государственных службах? Любые переговоры по телефону или же переписки государственных деятелей и тем более глав государств охраняются с использованием криптографических методов в обязательном порядке.

- Военные переговоры.

Раз уж мы говорим о защите, в нынешних реалиях нельзя не затронуть и военные переговоры. Эта информация защищается на максимальном уровне, и конечно с использованием криптографии.

Применение криптографии в кибербезопасности

Криптография – один из важнейших инструментов кибербезопасности. Чем интенсивнее развиваются технологии, тем серьезнее встает вопрос безопасности, а вместе с тем растет и востребованность криптографии. Первый алгоритм шифрования данных в сети разработали в 1960-х годах. Он получил название «Люцифер» и стал прототипом современного DES.

Чем дальше движется прогресс, тем больше в нашу жизнь проникает «режим онлайн», и тем важнее становится защищать данные пользователей. Криптография стала неотъемлемой частью нашей виртуальной жизни, без нее никак не обойтись.

В качестве примера можно привести VPN. Здесь криптография не просто играет важнейшую роль, на защите данных выстраивается работа подключения. Практически невозможно вычислить, откуда произошло подключение во время использования VPN. Сейчас это один из незаменимых инструментов работы в Сети – с тех пор, как начали вводить санкции, с такой технологией познакомились обычные пользователи, и она плотно вошла в нашу повседневную жизнь.

Еще несколько примеров использования криптографии в кибербезопасности:

- Ограничение доступа.

Например, Google Документы. Вы создаете документ, он принадлежит только вам, но есть возможность изменить правила и разрешить доступ к этому документу и другим пользователям. Все это благодаря средствам криптографии.

- Защита информации, передаваемой по Сети.

Этот пример нам уже известен - Telegram и другие ресурсы, использующие ключи шифрования.

- Защита от кибератак.

- Создание паролей, например, для соцсетей.

- Защита операций с криптовалютой.

- Обеспечение защиты электронной подписи.

- Вход в ту или иную учетную запись.

Не всегда мы задумываемся, как защищают наши данные даже во время обычного входа в аккаунт в социальной сети, но везде работают именно те или иные методы криптографической защиты информации. Рассмотрим их подробнее.

Основные методы криптографической защиты информации

Криптографическая защита – сложный процесс. Проще разобраться в технологии, понимая, какие методы существуют. Есть несколько основных способов криптографической защиты информации.

Симметричный

Это, пожалуй, самый простой из существующих методов. Суть его в том, что и для шифрования, и для дешифрования используется всего один ключ. Здесь вернемся к уже упомянутому шифру Цезаря, именно он взят за основу метода и является наглядным примером.

Несмотря на простоту применения и удобство метода, стоит отметить высокие риски. Данные при такой защите остаются очень уязвимыми. И отправитель, и получатель используют один и тот же ключ для шифрования и расшифровки. Этот ключ несложно заполучить даже во время передачи, поэтому, если кто-то задастся целью перехватить данные, он сможет это сделать без особых усилий.

Из-за такой уязвимости информации симметричный метод используют очень редко для шифрования сообщений, чаще его применяют для шифрования «данных в состоянии покоя». Это те данные, которые перманентно хранятся в каком-то месте, на носителе и никуда оттуда не передаются.

Асимметричный

Принцип работы можно понять уже из названия. Если в симметричном методе используется один ключ на обеих сторонах коммуникации, то здесь для шифрования применяется один код, а вот для расшифровки – уже другой. Более того, что интересно, часто для шифрования данных используют открытый ключ, а для расшифровки – закрытый.

Отличие в том, что открытый ключ может использовать и знать кто угодно, а вот закрытый только один человек – получатель. Его ни при каких условиях никому не сообщают.

Такой вариант, конечно, более надежен для защиты передаваемых данных. Однако важно понимать, что для использования этого метода понадобится больше ресурсов, мощный компьютер и гораздо больше времени.

Гибридный

Казалось бы, что еще придумать? Есть два основных метода, зачем изобретать велосипед? Но чем больше развиваются технологии и методы шифрования данных, тем безопаснее передавать информацию онлайн.

Гибридное шифрование объединяет в себе два основных метода. Если точнее, то шифруется сообщение симметрично, а расшифровывается – асимметрично.

Плюсы этого метода очевидны: он более надежен, обеспечивает безопасность сообщения лучше, а к тому же требует меньше ресурсов компьютера и, соответственно, времени.

Хеш-функция

И последний метод – хеш-функция. Это уникальный метод криптографического шифрования информации. Он строится на том, что шифрование необратимо. Зашифровав данные, их уже не получится расшифровать. Хеш-функции выдают строку заранее определенного фиксированного размера, которую называют хешем, хеш-суммой или хеш-кодом.

Благодаря таким хеш-функциям очень легко проверить, шифровались ли данные ранее. Для этого их используют. Идеальная хеш-функция та, с помощью которой сколько бы раз ни шифровалось одно и то же сообщение, хеш будет выходить одинаковым.

Именно здесь можно вспомнить о паролях в социальных сетях. Большинство паролей не хранятся в открытом доступе, их как раз хешируют. Во время авторизации пароль еще раз хешируется, а затем сравнивается с тем хешом, который хранится в базе данных.

Классы средств криптографической защиты информации

Зачем нужны СКЗИ? Основная цель – защитить ваши данные от взлома. В зависимости от уровня защиты, вшитой в эти данные, ей присваивается класс. Применение каждого класса опирается на то, кем может быть предполагаемый нарушитель, злоумышленник, и как он может действовать, представляя угрозу информационной безопасности.

Немного подробнее об основных классах:

- КС1 – самый низкий класс защиты. В этом случае СКЗИ направлены на защиту данных от кибератак, которые осуществляются из-за пределов информационной системы. Например, против хакерских атак.

- КС2 – этот класс присваивается средствам защиты, призванным уберечь данные от атак изнутри информационной системы. Предполагаемый нарушитель в этом случае – подрядчик или «засланный» конкурентами сотрудник компании.

- КС3 – данный класс используется в ситуациях, когда предполагается, что у нарушителя может быть доступ к защитным кодам или программам, где хранятся данные. Например, у администратора.

- КВ – применяется, когда предполагаемый злоумышленник может перехватить трафик, получить полную информацию о том, какие средства защиты применены к данным, а главное – обо всех уязвимых местах защиты.

- КА – самый высокий уровень защиты. Он применяется, чтобы защитить данные в случае, если злоумышленник выведал всю информацию о защите.

Проблемы защиты информации и виды криптографических атак

С каждым годом технологии только развиваются и усложняются, криптография становится все более сложной. Однако это не значит, что нет уязвимых мест, о них тоже нужно помнить.

Проблемы защиты информации:

- часто ключи могут оказаться ненадежными;

- надежные ключи просто неправильно используют;

- один и тот же ключ используется многократно для разных задач;

- ключ долгое время не меняется;

- ключи хранятся в слишком ненадежном месте;

- внутри компании оказываются злоумышленники – сотрудники, которые готовы продать информацию;

- беспечное отношение к хранению ключей;

- неверная запись ключей.

Но все это бытовые проблемы, которые при ответственном подходе к защите информации можно решить.

Более серьезная проблема – криптографические атаки. Это атаки, при которых хакеры подбирают ключи.

Есть несколько основных способов подбора ключей хакерами:

- методом подбора (вручную или автоматически);

- с известным шифром;

- с выбором части шифра;

- на основе открытых текстов;

- на сам алгоритм, а не конечные данные.

Как снизить риски криптографических атак?

Снизить риск атак, разумеется, возможно. На это придется затратить ресурсы и время, однако есть ряд способов:

- использование уникальных ключей единожды, каждый – только для одной цели;

- сами ключи можно защитить криптографическим ключом, это даст двойную защиту;

- регулярная смена ключей;

- шифрование всех конфиденциальных данных;

- исключение допуска посторонних к хранилищам ключей;

- проведение обучающих тренингов по защите данных для сотрудников компании;

-

тщательная проверка благонадежности сотрудников еще на этапе найма.

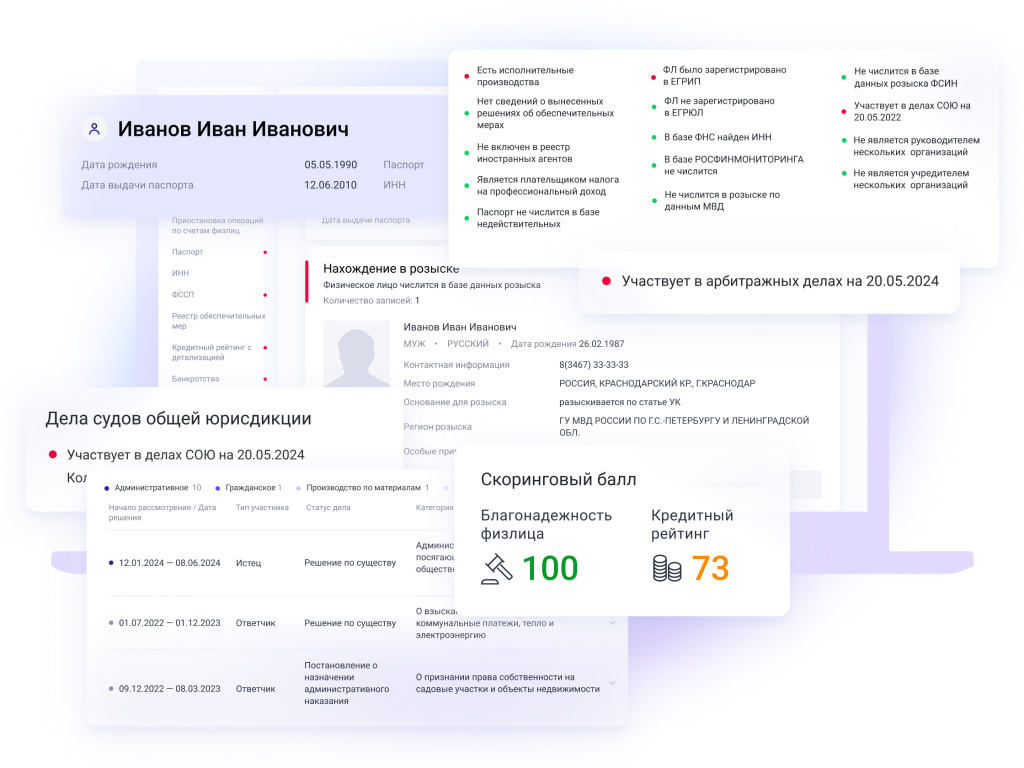

Подбор хороших, добросовестных, ответственных работников – половина успеха компании. Если у сотрудника есть доступ к уникальным ключам шифрования, особенно важно быть максимально уверенным в его благонадежности. Провести общую проверку соискателя или действующего сотрудника по десяткам важных параметров поможет сервис от SpectrumData.

Убедитесь в достоверности отчетов от SpectrumData

Оставьте заявку на демодоступ и получите 4 бесплатные тестовые проверки соискателя*

проверка соискателя онлайн

Уже через несколько минут после отправки заявки* у вас на руках будет подробный отчет, который позволит принять взвешенное решение о приеме на работу человека или об отказе в трудоустройстве.

Вы сможете узнать о потенциальном сотруднике всю необходимую информацию*: проверить наличие задолженностей, действительность паспорта, зарегистрированные на имя соискателя ИП, аффилированность и деловые связи человека.

Чтобы оценить наполнение отчетов и понять, какой пакет подойдет именно вашей компании, оставьте заявку на демодоступ и оформите несколько бесплатных тестовых отчетов.

Автор: Виталий Богданов

*обязательным условием для отправки запроса на формирование отчета является наличие согласия проверяемого физического лица на обработку персональных данных, полученного в порядке, установленном 152-ФЗ «О персональных данных»